Proiektuaren azalpena

Informazioa ezinbesteko aktiboa da enpresentzat. Negozio-prozesu guztiak garatzeko aukera ematen du, eta prozesu horiek galtzeak edo atzitzerik ezak ondorio garrantzitsuak izan ditzake negozioaren jarraipenean.

Informazioa hainbat leku eta modutan aurki daiteke: paperean nahiz euskarri digitalean, datu-baseetan, fitxategi ofimatikoen zerbitzarietan, hodeiko biltegiratze-sistemetan, etab.; egia esan, gaur egun, industria-ingurune batean prozesu zehatz baten oinarri gisa erabiltzen den paperezko informazio-kantitatea gero eta txikiagoa da (eta, kasu askotan, hutsala).

Beraz, bitarteko digitaletan dagoen informazioa ziurtatzeak berekin dakar, berez, enpresaren funtzionamendua bermatzea. Hala ere, informazio digitalaren babes egokia lortzeak berekin dakar hainbat gai planteatzea, eta horiek erronka handi bihur daitezke:

- Enpresak ba al daki non dauden informazio korporatiboa biltzen duten biltegiak?

- Gai al gara daukagun informazioaren kritikotasuna zehazteko?

- Gai al gara informazioaren balioa zehazteko eta informazio hori galtzeak, atzitu ezin izateak edo hirugarrenei baimendu gabe transmititzeak –esate baterako– zer eragingo lukeen aurreikusteko?

- Ezagutzen al ditugu gaur egun informazioaren baimenik gabeko tratamenduak prebenitzeko aplikatzen ari diren segurtasun-neurriak? Eta halakoen eraginkortasun erreala?

Azken finean, informazioa babesteko neurriak planteatzea dokumentu-kudeaketako alderdi orokorrak –lehen aipatutakoak, besteak beste– kontuan hartu gabe neurri eraginkorra izan daiteke, baina kasu askotan ez oso efizientea.

Beraz, eta enpresak negoziorako informazio kritikoena edo konfidentzialena gutxienez identifikatua duelako oinarritik abiatuta, beharrezkoa izango da babes-maila egokia lortzeko antolamendu- eta prozedura-neurri nahiz neurri tekniko batzuk ezartzea. Neurri teknikoen artean, hauek azpimarra ditzakegu, besteak beste:

- Fitxategi korporatiboen zerbitzarietako karpetetarako sarbide-baimenen bidezko kontrola.

- IRM (Information Rights Management) konponbideak hedatzea informazioaren kontrola mantentzeko, biltegiratuta dagoen lekua kontuan hartu gabe.

- DLP (Data Loss Prevention) sistemak martxan jartzea, sare korporatiboetatik datuak transmititzeko bide ohikoenen bidez informazioaren baimenik gabeko ihesak prebenitzeko neurriak ezartzeko aukera ematen dutenak.

- Hodeiko sistemetan dagoen informazioaren segurtasuna kudeatzea, CASB (Cloud Access Security Broker) konponbideen bidez, halako inguruneetan dauden baliabideetako segurtasun-politikak aplikatzeko aukera ematen dutenak.

Helburuak

Proiektu honek helburu hauek lortu nahi ditu:

- Enpresarentzat kritikoa den informazioaren konfidentzialtasuna bermatzea, bai hirugarrenen aurrean, bai baimendu gabeko barneko langileen aurrean.

- Enpresari laguntzea Industria Jabetzaren Legea betetzen, bertako informazioa babestuz.

Onurak

Hauek izango lirateke proiektua martxan jartzeak ekarriko lituzkeen onurak:

- Negozioaren jarraipena erraztea, informazioa ziurtatuz.

- Informazio korporatiboko biltegiak eta bertako informazioaren konfidentzialtasun-maila identifi

- Dokumentazio konfidentzialari buruzko kontrol zorrotza izatea informazio horren tratamendu jakin bat nork, noiz eta nola egin duen jakiteko.

- Baimenik ez duten pertsonei informazio konfidentziala eskuratzea oztopatzea.

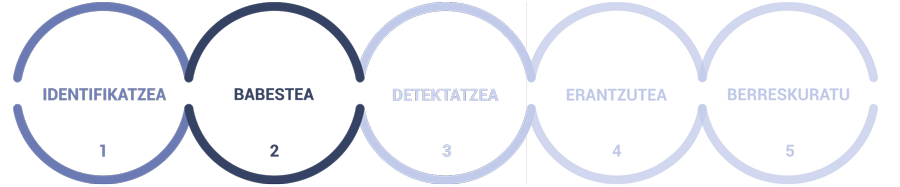

Proiektuaren exekuzioa hobetzen duen zibersegurtasunaren dimentsioak

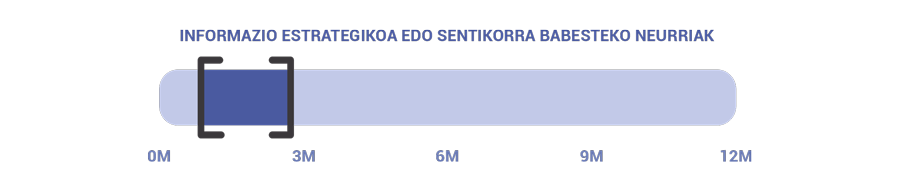

Estimatutako exekuzio-denbora

Horrelako proiektuak exekutatzeko aurreikusitako denborak orientazio gisa bakarrik adierazten dira.

Enpresa eskatzaileen baliabideen dedikazio-eskakizunak

Jardunbide egokiak proiektua exekutatzean

Horrelako proiektuak behar bezala gauzatzeko, alderdi hauek hartu behar dira kontuan:

- Informazio-biltegiak identifikatzea: beharrezkoa izango da informazioa biltzean oinarritutako teknikak aplikatzea erakundearen arlo desberdinetako erabiltzaileekin egindako elkarrizketen bidez, bai eta aurkikuntza-lanetarako tresna automatizatuak erabiltzeko aukera ere. Lehen aipatu den bezala, hori da, oro har, erakunde batek aurre egin beharreko lehen erronka.

- Informazioaren konfidentzialtasun-maila ezartzea: horretarako, gomendatzen da informazioari balio ekonomiko bat ezartzea edo, gutxienez, informazio hori galtzeak, atzitu ezin izateak edo lapurtzeak erakundean eragingo lukeen inpaktua kualitatiboki ezartzea, ondoren konfidentzialtasun-maila jakin bakoitzerako kontuan hartzen diren babesneurriak aplikatzea justifikatu ahal izateko.

- Informazioaren babes-maila zehaztea: informazio horri aplikatu beharreko neurriak zehaztuko ditu.

Lotutako zerbitzuak

- Aholkularitza-zerbitzuak.

- Softwarea hornitzea, instalatzea, konfiguratzea eta martxan jartzea informazio konfidentziala edo sentikorra babesteko.

Lotutako beste proiektu batzuk

- Segurtasun-kopien sistemak egokitzea.

Zibersegurtasun industrialeko laguntzen programako proiektu diruz lagungarriaren arloa

- Informazio estrategikoa edo sentikorra babesteko neurriak, hala nola jabetza intelektuala, I+G+b estrategiak, eraikinen edo produktuen diseinuaren planoak, DBEOk edo negozioaren lehiakortasunarekin eta jasangarritasunarekin zuzenean lotutako beste edozeinek eragindako informazioa (neurrien adibidea: biltegiratzea zifratzea, sarbide-kontrola, kopia-banaketaren kontrola, ezabaketa segurua, etab.).

Zerbitzuen edo produktuen enpresa hornitzailearen profila

Mota honetako proiektuetan sartutako zerbitzuak emateko gaitasuna duten enpresak, “Euskadiko Zibersegurtasunaren Liburu Zuria”n erregistratuta daudenak, kategorizazio honetan sartuta daudenak dira:

| Gaitasuna | Konponbidearen kategoria | Produktu- / zerbitzu-multzoa |

|---|---|---|

| IDENTIFIKATZEA | Gobernantza eta arriskuaren | Betetzea, arriskua eta gobernantza |

| BABESTEA |

Datuaren segurtasuna Babes-teknologia |

Informazio-ihesaren prebentzioa Zifratzea Hodeira sartzeko segurtasuna Sinadura digitala Segurtasun-kopiaren segurtasuna eta biltegiratzea |