Proiektuaren azalpena

Zalantzarik gabe, informazioa da enpresen jardueraren aktibo nagusia. Bezeroei, eskaerei, pertsonalari eta abarri buruzko daturik gabe, ezinezkoa izango litzateke erakundean ezarritako negozio-prozesuak kudeatzea.

Ikuspegi industrial hutsetik, ondoriozta daiteke negozioarentzat kritiko gisa katalogatu daitekeen informazioa ere badagoela, besteak beste:

- Hirugarren batek emandako informazioaren kondentzialtasuna babesteko beharra; esate baterako, gure bezero batek pieza bat fabrikatzeko emandako planoak.

- Jabetza intelektuala, industria-patenteei, diseinuei eta abarri dagokienez, gure negozioaren faktore diferentziala osatzen dutenak eta lehiakideentzat balio handia izan lezaketenak.

- Instalazioan ekoizten ari diren kontrol industrialeko sistemen osagaietan exekutatzen ari diren kodeak, programak…; halakoak alteratzeak eragiketak etetea ekar dezake.

- Industria-jardueratik bertatik ateratako datu operazionala, haren analisiaren bidez ekoizpen-prozesuak optimizatzea ahalbidetzen baita.

Industria-arloko informazioa, beraz, eta enpresan egon daitekeen bestelako informazio kondentziala bezala, babestu behar da, negozioari balio ukaezina ematen diolako. Hala ere, ez da ohikoa aurreko agertokietarako egokiak diren babesneurriak topatzea.

Alde horretatik, dagoen informazioa bi alderditatik jar daiteke arriskuan:

- Baimendu gabeko datu-esltrazioak, erakundeetako barne-langileek gauzatutakoak.

- Une jakin batean informazioa atzi dezaketen hirugarrenek informazioa lapurtzea, modu bideratuan nahiz bideratugabean.

Erakundeak esparru horretan duen sendotasuna frogatzeko bideetako bat da segurtasun-auditoretzak egitea, industriainformazioaren babesaren arloan gabeziak identikatzeko eta jada hedatuta dauden neurrien eraginkortasuna ebaluatzeko nahiz egokitzat jotzen direnak proposatzeko.

Mota horretako segurtasun-auditoriak edo intrusio-probak (“Hacking Etiko” ere esaten zaio) exekutatzeko formularik ohikoenak hauek dira:

- Bere aldetik iturri publikoen bidez enpresari buruz lor dezakeen informazioa eta sarbidea besterik ez duen eta helburu gisa barne-sare korporatiboetan sartzea eta informazio kondentziala lortzea dituen erasotzaile baten jarduera simulatzea.

- Konprometitutako sare-postu baten edo erabiltzaile baten kredentzialen lapurretatik abiatutako agertoki bat simulatzea hortik aurrera hirugarren erasotzaile batek egingo lituzkeen ekintzak aurrera eramateko.

Sare korporatiboko postu bat konprometitzera iristeko erabil daitezkeen teknikak dira, besteak beste, kalteberatasunak ustiatzeko neurriak; izaera tekniko hutseko segurtasun-hutsegiteak; eta erabiltzailearen beraren bidez sarbidea lortzen saiatzen diren gizarte-ingeniaritzako teknikak.

Helburuak

Proiektu honek helburu hauek lortu nahi ditu:

- Erakundeak kanpoko erasotzaile baten ikuspegitik duen esposizio-, babes- eta erresilientzia-maila zehaztea.

- Negoziorako industria-informazio kritikoaren irisgarritasun-maila identikatzea, bai barneko erabiltzaileen aldetik, bai baimendu gabeko hirugarrenen aldetik.

- Erakundeko erabiltzaileen zibersegurtasunaren arloko kontzientziazio-maila ebaluatzea gizarte-ingeniaritzako teknikak erabiltzen dituzten erasoen aurka.

- Informazioaren kondentzialtasuna babesteko babes-neurri egokiak zehaztea.

Onurak

Hauek izango lirateke proiektua martxan jartzeak ekarriko lituzkeen onurak:

- Negozioaren jarraipena bermatzen laguntzea.

- Zibermehatxuen aurkako erresilientzia-maila hobetzea.

- Zibersegurtasunaren gobernantza arduratsuaren atal gisa inplementatu beharko liratekeen neurriak identi

- Erabiltzaileen zibersegurtasunaren arloko prestakuntzari eta kontzientziazioari buruz hartu ahal izan diren neurrien eraginkortasuna egiaztatzea.

- Teknikariek mehatxuak detektatzeko eta haiei erantzuteko duten gaitasuna ebaluatzea, benetan eraso-egoera bat simulatzen ari delako.

- Informazio kondentzialaren une horretako babesa handitzera bideratutako neurri teknikoak denitu edo optimizatu ahal izatea.

Proiektuaren exekuzioa hobetzen duen zibersegurtasunaren dimentsioak

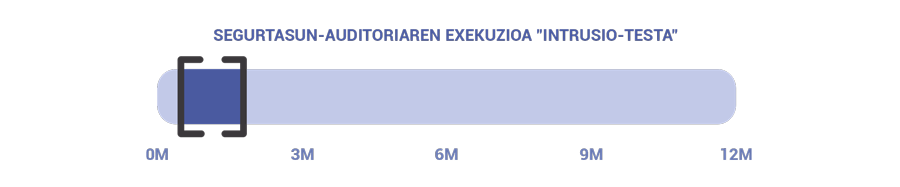

Estimatutako exekuzio-denbora

Horrelako proiektuak exekutatzeko aurreikusitako denborak orientazio gisa bakarrik adierazten dira.

Jardunbide egokiak proiektua exekutatzean

Horrelako proiektuak behar bezala gauzatzeko, alderdi hauek hartu behar dira kontuan:

- Ordutegi-leihoak ezartzea: erakundeak egokitzat jotzen badu, testak exekutatzeko ordutegi-leihoak denitu behar dira; hala ere, kontuan hartu behar da benetako erasotzaile batek ez duela ordu-mugarik eraso bat egiteko.

- Testak kanpoko hornitzaileei jakinaraztea: horrelako ariketak berariaz onartu edo baimendu behar diren neurrian soilik, batez ere komunikazio-hornitzaileen kasuan edo erakundeari urruneko sarbide-zerbitzuak eskaintzen dizkiotenen kasuan.

- Testak teknikariei ez jakinaraztea: horrela, modu praktikoan ebaluatu ahal izango dira gorabeherak detektatzeko, jakinarazteko eta haiei erantzuteko ezarritako prozedurak.

- Kontratu-akordioak egitea: proben ondorioz lor daitekeen informazioa behar bezala tratatzeko, eta bereziki, informazio hori suntsituko dela bermatzeko, ezartzen diren baldintzen arabera.

Lotutako zerbitzuak

Horrelako proiektuak behar bezala gauzatzeko, alderdi hauek hartu behar dira kontuan:

- Hacking Etikoan espezializatutako eta industria-inguruneari eta -teknologiari buruzko ezagutza duen lantalde baten aholkularitza-zerbitzuak.

Lotutako beste proiektu batzuk

- Informazio estrategikoa edo sentikorra babesteko neurriak.

Zibersegurtasun industrialeko laguntzen programako proiektu diruz lagungarriaren arloa

- Informazioaren / datu industrialen sekurizazioa. Erakundetik kanpoko pertsonek egindako erasoen auditoriak eta simulazioak, eta barne-prolei buruzko auditoriak, konpainiaren datuetarako sarbide-maila desberdinekin.

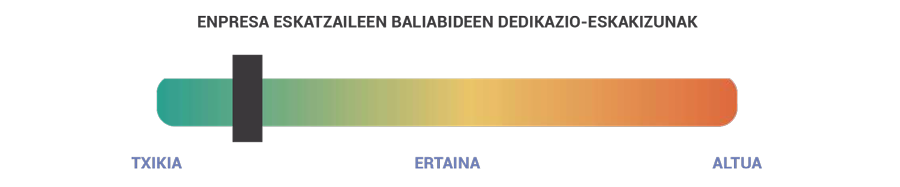

Zerbitzuen edo produktuen enpresa hornitzailearen profila

- Mota honetako proiektuetan sartutako zerbitzuak emateko gaitasuna duten enpresak, “Euskadiko Zibersegurtasunaren Liburu Zuria”n erregistratuta daudenak, kategorizazio honetan sartuta daudenak dira:

| Gaitasuna | Konponbidearen kategoria | Produktu- / zerbitzu-multzoa |

|---|---|---|

| BABESTEA | Mantentzea | Intrusio-testa / Red Teaming |