Zibersegurtasun oinarrizko kontrolak lan-ingurunean

Ezagutu eta elkarrekin lan-ingurunearen eta zibersegurtasuneko arrakalak gerta daitezkeen elementu zaurgarri ugarien inguruan prestatu dugun birsorkuntza honekin. Horiek dira laneko zibersegurtasunerako funtsezkoak, eta horiei buruzko gomendio eta jardunbide egoki batzuk eskaini nahi dizkizugu.

Zibersegurtasuneko oinarrizko kontrolak

Teknologia gure lan-ingurunean dago; horregatik, orain inoiz baino gehiago, enpresaren informazioaren segurtasuna bermatzea funtsezkoa da negozioarentzat.

Euskadiko erakundeei zeregin horretan laguntzeko, zibersegurtasunaren hainbat alderdi biltzen dituzten jardunbide egokien bilduma egin da, aktibo nagusia (informazioa) babesten laguntzeko.

- Gailuen konfigurazio segurua

- Aplikazioen kontrola eta konfigurazio segurua

- Programa gaiztoen aurkako babesa

- Konexioak babestea

- Segurtasun-kopiak

- Segurtasun-adabakiak eta eguneratzeak

- Sarbideen kontrola

- Kontzientziatzea eta zentzuz jokatzea

- Alerta goiztiarreko sistema

- Hornitzaileak kontratatzeko jardunbide egokiak

Gailuen konfigurazio segurua

Zergatik behar dut?

- Nire segurtasuna hobetzen laguntzen didalako, lehendik dauzkadantresnak erabiliz.

- Segurtasunaz hobeto arduratzen laguntzen didalako, eta nire gailuarenahalmenak hobeto ezagutzen.

Zer da?

Kasu batzuetan, komenigarria izan daiteke gailu egin berriek daramatenkonfigurazio lehenetsia aldatzea. Izan ere, gailu batzuen segurtasunahobetu egin daiteke seguru konfiguratuta dagoen begiratuz gero.

Zer konfiguratu behar da?

Hona hemen gailuak seguru konfiguratzeko kontuan izan behar diren zenbaitaholku:

Pasahitzak

Honelakoak izan behar dute pasahitzek: asmatzen zailak, eta indarrezlortzen ere zailak. Gutxienik 12 karaktere izan behar ditu pasahitzak, etakaraktere-mota desberdinak:

- Zenbakiak (0123456789)

- Letra xeheak (abcdefghijklmnopqrstuvwyz)

- Letra larriak (ABCDEFGHIJKLMNOPQRSTUVWYZ)

- Sinboloak ($%&*-.,:;?!)

Ez utzi pasahitza paper batean idatzita. Ez dira metatu behar pasahitzakinongo programatan, horretarako berariaz programatutakoetan izan ezik.Esate baterako, ez da aukera segurua webgunearen pasahitzak nabigatzaileangordetzea. Badago pasahitzak kudeatzeko berariazko softwarea; esatebaterako, keepass.

Ahal dela, pasahitzaz gain beste autentifikazio-faktore bat ezartzea erekomeni da, egiaztatzeko gu garela erabiltzaileak, ez gure pasahitza lortuduen erasotzaile bat. Hona beste egiaztatze-faktore batzuk:

- Hatz-marka

- Aurpegi-ezagutzea

- Erabilera bakarreko kode bat (SMSa, beste gailu batean dagoen aplikaziobat…)

Ez da erabili behar beste nonbaitetik hartutako hitzik: izena, abizena,ibilgailuaren matrikula, data esanguratsuak…

Maiz aldatu behar da; adibidez, hiru hilabetean behin.

Ez da berrerabili behar egiaztagiririk zerbitzu desberdinetarako.

Ez da erabili behar inoiz fabrikatzaileak lehenespenez ezarritakopasahitzik.

Mugikorretan, hauek dira autentifikazio-motarik onenak, seguruenetikhasita: pasahitza, PINa eta maisua.

Gailuen zifratzea

Egungo mugikorrek lehenespenez aktibatzen dute zifratzea:

- Androiden: Konfigurazio-menua -> Segurtasuna -> Aurreratua ->Zifratzea eta egiaztagiriak

- iOSen: Doikuntzak -> Touch IDa eta kodea -> Desautatu aukera guztiak

Lehenespenez, muturretik muturrerako zifratzea erabili ohi dute bat-batekomezularitzako aplikazioek (Telegram, WhatsApp, Signal eta abar). Horriesker, hobetu egiten da komunikazioen segurtasuna.

PCetan, disko gogorren zifratzea aktiba daiteke. Hartara, ezin da ezsistema piztu, ez daturik eskuratu pasahitza eduki ezean.

Lapurreten aurkako softwarea

Gailuak urrutitik lokalizatzeko eta blokeatzeko softwarea dute sistemaeragile batzuek. Lagungarriak dira sistema horiek gailua galtzen bada edolapurtzen badute, baina komeni da aldez aurretik begiratzea ongifuntzionatzen duten.

- iPhone: https://www.icloud.com/find

- Android: https://android.com/find

- Microsoft: https://account.microsoft.com/devices

Gurasoen kontrola

Egungo sistema eragileen fabrikatzaileek gurasoen kontrolerako aukerabatzuk eskaintzen dituzte.

- Android - https://families.google.com/

- Apple - https://support.apple.com/es-lamr/HT201304

- Microsoft - https://account.microsoft.com/family/about

Aplikazio horiei esker, gurasoek arrisku hauetatik babestu ditzaketeadingabeak:

- Eduki desegokiak

- Pribatutasuna galtzea

- Hirugarren batzuen informazioa desegokiro kudeatzea

- Nortasuna ordeztea

- Sexting a

- Ziberjazarpena

- Grooming a

- Engainuak eta iruzurrak (publizitate-iragarkiak)

- Birusak eta programa espioiak (informazio pertsonalerako sarbideez-baimendua)

Loturak

Ziurtatu protokolo seguruak erabiltzen direla (httpS, Sftp, Ssh…) baliabideguztietara sartzeko.

Izenak ebazteko, komeni da DNS zerbitzari seguruak erabiltzea, domeinugaiztoak iragaz ditzaten. Zerbitzu horren adibide ditugu Quad9(9.9.9.9), Cloudfare (1.1.1.1), opendns (208.67.222.222,208.67.220.220) etaGoogle(8.8.8.8, 8.8.4.4).

Ez konektatu seguruak ez diren haririk gabeko sareetara(aireportuak, jatetxeak…). Sare horietara konektatzean, gerta dakigukesarea asmo txarreko erabiltzaileekin partekatzen aritzea, edo konektatutakosistemak hondatzeko zein aztertzeko konfiguraturik egotea. Ezinbestekoabaldin bada sare horietara konektatzea, komeni da VPN bat erabiltzea (sarepribatu birtuala), sare horretatik kanpoko gure trafiko guztia kapsulatudezan.

Ez kargatu smartphonea USB portu batean, ez baldin badakizu nora dagoenkonektatuta. Mugikorrak, tabletak eta bestelako USB gailuak kargatzeko guneakeskaintzen dituzte aireportuetan, jatetxeetan, kafetegietan etaabarretan,bezeroarekiko adeitasunez. Baina, gogoan izan hau: smartphoneak,tabletak eta abar kargatzeko ez ezik, datuak trukatzeko ere balio du USB kableak; beraz, gailurako sarbideezin hobea da. Asmo txarrez ari denarentzat, sarbide fisikoa da —normalean—aukerarik errazena. Horregatik, komeni da beti gailuaren fabrikatzaileakhomologatutako kargagailua erabiltzea eta korronte-entxufe baterakonektatzea. Izan ere, gerta liteke gailuko informazioa kopiatzeko edoharekin elkarreraginean jarduteko elementuak izatea hormako USB entxufeak.

Desaktibatu erabiltzen ez diren hardware-elementuak

PC batean, fisikoki deskonekta ditzakezu erabiltzen ari ez zarenelementuak. Sistema jakin batzuek, berriz, etengailu fisikoak dituztehardware-elementuak desaktibatzeko; esate baterako, wifi-txartela,mikrofonoa eta bluetootha.

Teknologia horiek erabiltzen dituzten erasoetatik babes zaitzake erabiltzenari ez diren bitartean gailu horiek desaktibatuta edukitzeak; gainera,energia gutxiago kontsumituko dute.

Aplikazioen kontrola eta konfigurazio segurua

Zergatik behar dut?

Softwarea seguru konfiguratuta babes handiagoa duzulako.

Zer da?

Sarritan, softwarea instalatzen dugu, baina ez gara horretan adituak;alabaina, zenbait segurtasun-konfigurazio erkide dituzte sistema askok, etakomeni da haiek ezagutzea.

Softwarean lehenespenezko konfigurazioa uztea ez da, agian, aukerarikegokiena. Kasu askotan, lehenespenezko konfigurazioari esker errazagoaizaten da softwarearen erabilera, eta sistema gehiagorekikobateragarritasuna; dena dela, ez du zertan izan konfiguraziorik seguruena.

Zer kontrolatu eta/edo konfiguratu behar da aplikazioetan?

Eguneratzeak

Ahal den guztietan eguneratu behar dira programak, akatsak etakalteberatasunak zuzentzeaz gain, erasoekiko seguruago bihurtzen dasoftwarea.

Oro har, komeni da eguneratze automatikoak gaituta edukitzea. Hartara,automatikoki eguneratzen dira, eskuz egikaritzeko beharrik gabe.

Pasahitzak

Hona hemen pasahitz sendoak erabiltzea komeni den sistemetako batzuk:

- Wifi-sarea

Internetera sartzeko bideratzailearen administratzaile-erabiltzailea

- Bluetooth bidez uztartzeko pina

Honelakoak izan behar dute pasahitzek: asmatzen zailak, eta indarrezlortzen ere zailak. Gutxienik 12 karaktere izan behar ditu pasahitzak, etakaraktere-mota desberdinak:

- Zenbakiak (0123456789)

- Letra xeheak (abcdefghijklmnopqrstuvwyz)

- Letra larriak (ABCDEFGHIJKLMNOPQRSTUVWYZ)

- Sinboloak ($%&*-.,:;?!)

Ez utzi pasahitza paper batean idatzita. Ez dira metatu behar pasahitzakinongo programatan, horretarako berariaz programatutakoetan izan ezik.Esate baterako, ez da aukera segurua webgunearen pasahitzak nabigatzaileangordetzea. Badago pasahitzak kudeatzeko berariazko softwarea; esatebaterako, keepass.

Ahal dela, pasahitzaz gain beste autentifikazio-faktore bat ezartzea erekomeni da, egiaztatzeko gu garela erabiltzaileak, ez gure pasahitza lortuduen erasotzaile bat. Hona beste egiaztatze-faktore batzuk:

- Hatz-marka

- Aurpegi-ezagutzea

Erabilera bakarreko kode bat (SMSa, beste gailu batean dagoen aplikaziobat…)

Ez da erabili behar beste nonbaitetik hartutako hitzik: izena, abizena,ibilgailuaren matrikula, data esanguratsuak…

Maiz aldatu behar da; adibidez, hiru hilabetean behin.

Ez da berrerabili behar egiaztagiririk zerbitzu desberdinetarako.

Ez da erabili behar inoiz fabrikatzaileak lehenespenez ezarritakopasahitzik.

Mugikorretan, hauek dira autentifikazio-motarik onenak, seguruenetikhasita: pasahitza, PINa eta maisua.

Desinstalatu erabiltzen ez duzun software guztia

Askotan, instalatuta uzten dira inoiz erabiltzen ez diren edo behinbakarrik erabili diren programak. Segurtasun-zuloak izaten ditulehenespenezko softwareak; beraz, zenbat eta software gutxiago egoninstalatuta gailu batean, orduan eta txikiagoa eraso-azalera, eta orduaneta zailagoa gailua kaltetzea.

Pribatutasunaren konfigurazioa

Ahal den guztietan informazioa zifratuz gero, bidezko hartzaileak bakarrikizango du hura eskuratzeko aukera.

Igorlearen eta hartzailearen arteko komunikazioa zifratzen bada, saihestuegiten da hirugarren batzuek hura «entzutea eta/edo ulertzea».

Gerta liteke zifratze-metodo eta -algoritmo batzuk kalteberak izatea;beraz, egiaztatu bertsio seguruak ari zarela erabiltzen, eta desgaituzifratze-metodo zaharrak eta ahulak.

Komeni da cookieak ezabatzea eta pribatuki nabigatzea, batez erekonfiantzazkoa ez den edo normalean sartzen ez garen webgune bat atzitzeko.

Aplikazio-baimenak

Normalean, pribilegiorik gabeko erabiltze bat erabili behar da; hau da, ezzara zu izango ekipoaren administratzailea.

Instalazioak pribilegiorik gabeko erabiltzaile gisa egiten badira,pribilegiorik gabeko baimenak izaten dituzte aplikazioek.Administratzaile-baimenik eskatzen badizute, begiratu legez egin dizuneskaria aplikazioak ala zure baimenik gabe diharduen.

Gurasoen kontrola

Egungo sistema eragileen fabrikatzaileek gurasoen kontrolerako aukerabatzuk eskaintzen dituzte.

- Android - https://families.google.com/

- Apple - https://support.apple.com/es-lamr/HT201304

- Microsoft - https://account.microsoft.com/family/about

Aplikazio horiei esker, gurasoek arrisku hauetatik babestu ditzaketeadingabeak:

- Eduki desegokiak

- Pribatutasuna galtzea

· Hirugarren batzuen informazioa desegokiro kudeatzea

- Nortasuna ordeztea

- Sexting a

Lapurreten aurkako softwarea

Gailuak urrutitik lokalizatzeko eta blokeatzeko softwarea dute sistemaeragile batzuek. Lagungarriak dira sistema horiek gailua galtzen bada edolapurtzen badute, baina komeni da aldez aurretik begiratzea ongifuntzionatzen duten.

- iPhone: https://www.icloud.com/find

- Android: https://android.com/find

- Microsoft: https://account.microsoft.com/devices

Gotortzea

Erabiltzaile aurreratuagoa baldin bazara, gotortze- edo hardening-gidak erabil ditzakezu zure sistemak are seguruagoak izan daitezen.Hartara, zailagoa zaie erasotzaileei sistemak kaltetzea.

Espainiako Estatuan, CCN-CERTen gidak daude erabilgarri (https://www.ccn-cert.cni.es/guias/guias-series-ccn-stic). Gida horiek konfigurazio seguruak proposatzen dituzte zenbaitproduktutarako —sistema eragileak, aplikazioak, sareko gailuak eta abar—.

Horrelakoetan, hau izaten da ohikoena: segurtasun-profesionalek egindakogidak abiapuntu hartzea —esate baterako, CCN-CERTrenak (NIST, CIS….)— etaerabiltzaileak horren ingurunera egokitzea. Arazoak eragin ditzake egokitugabe gidak aplikatzeak; zerotik hasita aplikatzea, berriz, alferrikakoahalegina izan daiteke.

Programa gaiztoen aurkako babesa

Zergatik behar dut?

Sistemen aurkako gaur egungo mehatxuak ikusirik, programa gaiztoen aurkako babesa behar da. Izan ere, gaizkile-talde ugari saiatzen dira dirua eskuratzen zenbait eraso zibernetikoren bidez: lapurreta —informazioa,kontuak (posta, Netflix, Paypal, Ebay…), kreditu-txartelak,banku-egiaztagiriak—; estortsioa, datuak zifratuz; gehiegizko publizitatea;kriptodirua erauztea, zeure ordenagailuaz baliatuz, eta abar.

Horregatik, komeni da jakitea zer den malwarea, nola funtzionatzen duen,nola sartzen den sistemetara eta nola babestu haren erasoetatik.

Zer da programa gaizto bat?

Hona programa gaiztoen edo malwarearen eginkizuna (malwarea: «MALicious softWARE»): zure ekipoari eraso egitea, kaltegarriak izandaitezkeen baimendu gabeko jardueretarako, erabiltzaileak horren berririkez duela.

Birusak deritze programa gaizto horiei, baina malware guztiak ez dirabirusak. Era askotakoak daude, eta hauek dira ohikoenak, gaur egun bederen:

- Ransomwarea: software suntsitzailea, fitxategiak zifratu eta, normalean, erreskatebat eskatzen duena —kriptodirutan ordaindu beharrekoa— deszifratzekopasahitzaren truke.

- Troiarrak:normalean, ekipoan instalatu ondoren bigarren fase bat deskargatzendute, haren kontrola berenganatu eta sarera iristeko, datuak lapurtzeraeta/edo fase gehiago deskargatzera (ransomware bat, adibidez).

- Birusak: xede nagusia software baten bidez hedatzea duen malware-mota. Zenbaitkalte eragiten dituen karga bat eraman ohi du (payloada):txantxak egin, alferrikako trafikoa sortu, sare informatikoak blokeatu…

- Spywarea: gure jarduerei buruzko informazioa biltzen du. Horretarako, teklatukopultsazioak monitorizatzen ditu (keyloggerrek, adibidez), etagure mezu elektronikoen hartzaileak zein diren begiratzen du, geroinformazio hori saltzeko.

- Adwarea: kalterik txikienak eragiten dituen malwareetako bat. Iragarkiakerakusten ditu, eta hau du helburua: dirua eskuratzea, erabiltzaileenkliken bidez; etengabe iragarkiak azaltzea, mahaigainean oharrak utzizeta esteketara birbideratuz, eta nabigatzaileari buruzko iragarkiaktxertatzea, erabiltzailea iragarkietara sar dadin.

- Cryptominerrak: ekipoan instalatu ondoren haren baliabideak kontsumitzen dituztenprogramak. Helburua: kriptodirua erauztea. Banatutakoerauzketa-granjetakoak izan ohi dira.

- Badaude beste malware-mota batzuk ere: harrak, rogewarea, malversitinga, rootkitak eta abar. Haien inpaktua ez da aurrez aipatuditugunena bezalakoa, baina erabiltzaileei kalte egiten dien softwareadira, azken batean.

Malwarearen helburua

Duela urte batzuk, birusen helburua zera izaten zen, frogatzea programenmugak gainditzeko gai zirela. Hori egiten zuten lehenbiziko malwareak(Morris harra) eta hacktibismoak (kausa sozial edo politiko batzuen aldekoaktibismo digitalak). Egun, kontzeptu erromantikoa erabat ezkutatu da ia,eta xede nagusia infekzioen bidez dirua eskuratzea da.

Kasurik gehienetan, gaizkile-talde antolatuek ateratzen diete etekinaprograma gaizto horiei, dirua lortzeko sistemak infektatuz zenbaitteknikaren bidez.

Normalean, informazioa lapurtu ohi dute, deepwebeko merkatuetansaltzeko; ekipoak bahitzen dituzte, ransomwarearen bidez zifratuz, edo botnet batean sartzen dira kriptodirua erauzteko, spamak bidaltzekoeta zerbitzua ukatzeko erasoak egiteko.

Horretarako, batez ere ingeniaritza sozialaz baliatzen dira. Kasu honetan,zenbait pizgarri eta arrazoibideren bitartez biktima engainatzeko modu batbesterik ez da ingeniaritza soziala: doako elementuak edo mirarizkosendagaiak, ordaindu gabeko fakturak… Normalean, presa handiko kontua delaesan ohi dute iruzurgileek, erabiltzaileek gaia sakon aztertzeko astirikizan ez dezaten.

Infekzio-bektoreak

Hona hemen infekzio-bide ohikoenetako batzuk:

Posta elektronikoa.Mezu elektronikoetako fitxategi erantsietan iritsi ohi da infekzioa,makroak edo eduki aktiboa dituzten agirietan, fitxategi exekutagarrietan,programa gaiztoa deskargatzeko erabiltzen diren esteketan eta webgunefaltsuetan, zeinei benetakoen itxura jartzen baitiete pasahitzak lapurtueta fitxategi gaiztoa deskargatzeko. Gehienetan, ingeniaritza sozialazbaliatzen dira gaizkileak, infekzioa txertatzeko ekintzak egiterabultzatzeko biktima.

SMSak.Karaktere-kopuru mugatua dela eta, aplikazio gaiztoak deskargatzen dituenesteka batera bideratzen dute erabiltzailea, terminal mugikorrei erasoegiteko edo egiaztagiriak lapurtzeko, benetakoen itxurako webguneetarasarraraziz.

Fitxategiak deskargatzea.Kasu batzuetan, webgune batzuetatik software gaiztoak deskargatzen dira;beste batzuetan, berriz, ekipoa infektatzea izaten da helburua, edo kopienaurkako babesak gainditu eta, bide batez, malwarea txertatzea.

Kalteberatasunen exploitak.Ekipo bat Internetera konektatuta badago baina ez bada behar bezalaeguneratu, litekeena da ausazko erasoak jasatea. Kalteberatasuneneskanerrek etengabe aztertzen dituzte Interneteko IP helbideratzeak, errazustia daitezkeen ekipoen bila, ondoren erasoaren bigarren faseari ekiteko:informazio-erauzketa, espioitza, zifratzea…

USB memoriak.Kontrolatzen ez ditugun ekipoetara konektatu diren unitate ateragarriez arigara. Adibide klasiko bat: seme-alaba, senide edo lagun baten pendrive bat,une jakin batean ekipo korporatibo batera konektatzen duguna, fitxategi batkopiatzeko. USB hori ekipo infektatu batean egon baldin bada, konektatzenden ekipo guztietara heda dezake infekzioa unitate ateragarri horrek.

Babes-motak

Sistemak eguneratzea

Hona informazioa maltzurki eskuratzeko erasotzaileek erabiltzen dutenmetodo ohikoenetako bat: sistemen eta programen kalteberatasunezaprobetxatzea. Horregatik, oso garrantzitsua da ordenagailuen,eramangarrien, zerbitzarien eta gainerako gailuen sistema eragileakeguneratuta edukitzea, azken bertsioan.

Halaber, begiratu behar da elementu horien programak bizitza baliagarrikozikloaren barruan dauden, eta segurtasun-eguneratzeak egin behar zaizkien.

Sistema eragileak ez ezik, sistema horietan instalatzen diren programak ereeguneratu behar dira.

Hartara, kalteberatasunak gutxitzean, murriztu egiten dira erasotzaileekhaietako bat aurkitu eta hartaz aprobetxatzeko aukerak ere.

Malwarearen aurkako sistemak

Ezinbestekoak dituzte egungo sistema digitalek software gaiztoa detektatzenduten sistemak; izan ere, geroz eta datu gehiago maneiatzen dira, geroz etaugariagoak dira sare ez-seguruak, eta zenbait fitxategi gaizto sistemetarairits daitezke. Besteak beste, erabiltzaileen ordenagailuetan,zerbitzarietan, sareko ekipoetan, suebakietan eta posta-pasabide seguruetanerabil daitezke tresna horiek. Aukera ugari dago: ohiko antibirusak,emulazio-sistemak, machine learningeko elementuak, portaeradetektatzen dutenak…

Sarbidea kontrolatzea

Sarrerak kontrolatzeko printzipio nagusietako bat gutxienekopribilegioarena da; hau da, erabiltzaile batek bakarrik izan behar dubaimendutako informaziorako sarbidea.

Adibide bat: ez erabili administratzailearen baimenak dituen erabiltzailebat eguneroko ekipoan, eta berariazko eginkizun batzuetarako bakarrikerabili; esate baterako, programak instalatzeko eta driverrak eguneratzeko.

Horrez gain, egiaztagiri seguruak erabili behar dira, karaktere-motaugarikoak (maiuskulak, minuskulak, zenbakiak eta sinboloak), eta maizaldatu. Beste gomendio bat: pasahitzaz gain, beste autentifikazio-faktorebatzuk erabiltzea (segundo gutxiren buruan aldatzen diren zenbakiakdituzten tokenak, sentsore biometrikoak…).

Posta elektronikoa babestea

Posta elektronikoa da infekzio-bektore nagusietako bat. Gaur egun, lantegizaila da —bai erabiltzaileentzat, bai administratzaileentzat— egiazkomezuak eta gezurrezkoak bereiztea. Horregatik, komeni da begiratzea ezagunazaigun jaso dugun mezuaren posta-helbidea, fidagarria den, ondo idatzitadagoen, letraren bat aldatua duen, domeinua zuzena den… Oso ohikoa izatenda, adibidez, ingelesetik gaztelaniarako itzulpena txarra izatea, esaldiakongi eraiki gabe egotea, formatuak landugabeak izatea…

Estekei ere erreparatu behar zaie: ezagutzen ez ditugun domeinuetarabideratzen bagaituzte, edo postaren gorputzean ageri denaz bestelakobatera, saiatu saihesten programak instalatzen dituzten fitxategiexekutagarriak, bai eta agiriak dituzten fitxategi erantsiak eta makroakdituzten kalkulu-orriak ere.

Oso garrantzitsua: lagundu posta elektronikoko hornitzaileei, spam gisaidentifikatuz mezu gaiztoak, euren mezu maltzurren datu-baseetara bildu etadetekzio-ahalmenak hobetu ditzaten.

Konexioak babestea

Nori dago zuzendua?

Era guztietako enpresa publiko zein pribatuei, handiei zein txikiei, eta,batez ere, ETE-ei eta mikroETE-ei. Izan ere, konexioak babestea funtsezkofaktorea da enpresak gutxieneko zibersegurtasun-maila izan dezan.

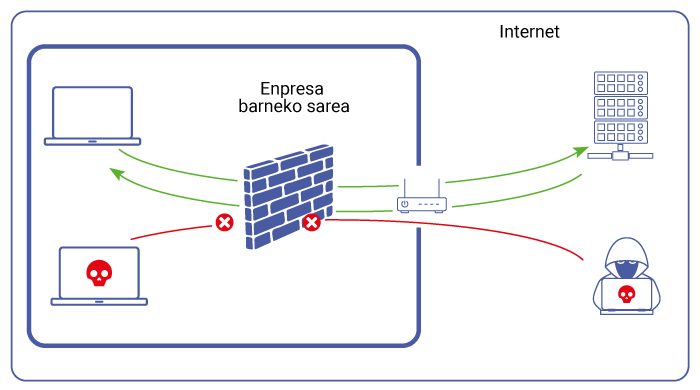

Zer da?

Beharrezkoak dira konexioak enpresen informazio-sistemetara sartzeko;horregatik, oso garrantzizkoa da haiek babestea. Erabiltzaileek zuzenbaliatu behar lituzkete sistema horiek, baina denek ez dute hala egiten,eta zenbait «gonbidatu» gaiztoren sarbide ere izaten dira.

Zenbait konexio-mota daude:

Konexio fisikoak

Eraikinetako aretoetan banaturik dauden «sarerako sarbideak» dira konexiofisikoak, zeinen bidez ordenagailuak kablez konektatzen baitira enpresakosarera. Berez, aparteko arriskurik ez lukete sortu behar konexio horiek,enpresako aretoetan dauden guztiak hango langileak direla jotzen baita.Baina gauzak ez dira hain argiak izaten beti.

Herritar ororentzako negozio askotan (dendak, arreta-bulegoak, aisialdikolokalak, jatetxeak…), nornahi sar daiteke sarerako sarbideak erabilgarridauden geletara. Negozio horietako askotan (kafetegiak, itxaron-gelak) ezda harritzekoa izaten norbaitek ordenagailu eramangarri bat ireki eta kablebidez fisikoki konektatzea sare horietara. Behar bezala babestuta ezbadaude, enpresa horren sarera aise eta zuzenean sar daiteke erabiltzailehori.

Baina herritar ororentzat zabalik dauden lekuetatik landa ere badaarriskurik. Itxarongela gehienetan egoten dira horrelako baliabideak, etabisitariek asmo txarrik ez dutela pentsatu ohi dugu. Hain justu ere,gehiegizko konfiantza hori aprobetxatu ohi dute bisitari maltzurrek zureenpresaren sarera sartzeko eta bidegabeko jardueraren bat egiteko. Gertadaiteke, halaber, bisitariak asmo maltzurrik ez ekartzea, baina bere ekipoamalwareren batek lehendik infektatuta egotea.

Wifi-konexioak

Haririk gabeko konexioak hedatu ahala, gero eta handiagoa da konexio horiekguztiak egokiro babesteko premia. Izan ere, konexio horietan ez da beharsarerako sarbiderik enpresaren gune fisikoren batean: enpresako edozeinlekutatik dago sarbidea sarera, bai eta hurbileko eraikinetatik ere,wifi-seinaleek zeharkatu egiten baitituzte paretak, sabaiak eta zoruak.Beraz, funtsezkoa da wifi-konexioak behar bezala babestea, ez baduzu nahizure enpresako sarera bisitari gaiztoren bat sartzea.

Internet bidezko konexioak

Enpresa guztiek eskaintzen dituzte zerbitzuak Internetetik, webgunearenedo helbide elektronikoaren bitartez. Pandemia-garaian, ugaldu egin da VPNkonexioen erabilera ere, langileak urrutitik intranetetara seguru konektadaitezen. Gogoan izan Internet bidezko konexioen bidez eskura daitezkeelazerbitzu horiek eta, honenbestez, edonork dauzkala eskura; hau da, munduosoko edozein bazterretatik edonor sar daiteke zerbitzu horietara, baimenikgabe eta auskalo zer asmorekin.

Gomendioak

Aipatutako guztiagatik, behar bezala babestuta egon behar dute konexioek.Era askotako segurtasun-neurriak aplika daitezke, konexio-mota zein den,baina kasu guztietan ziurtatu behar da enpresarako sarbideak ongikontrolatuta daudela.

Konexio fisikoak

Ez luke egon behar konexio fisikorik edonor sar daitekeen lekuetan.Alabaina, horrela daude eginda eraikinak, eta ezin ditugu kendu sarerakosarbideak beren lekuetatik. Dena dela, konexio horiek guztiak RITI edokomunikazio-armairu batean biltzen dira, kablearen beste muturrean. Horziurtatu behar da sarerako sarbide horiek ez daudela inora konektatuta;hartara, bisitari maltzurretatik babesturik egongo da sarea.

Nolanahi dela ere, gerta liteke sarerako sarbide batzuk sarera konektatutaegon behar izatea. Horrelakoetan, NAC teknologiak (Network Access Control)hedatu behar dira sarean, haien bidez ziurtatzeko baimendutako pertsonaketa/edo ekipoak bakarrik konektatzen direla zure sarera.

Wifi-konexioak

Wifi-konexioetarako ere erabiltzen dira NAC teknologiak, segurtasunarenaldetik oso eraginkorrak baitira hau bermatzeko: baimendutako pertsonaketa/edo ekipoak bakarrik sartuko direla zure sarera. Dena den, komeni dasegurtasun-gomendio hauek aplikatzea zure wifi-konexioak seguruagoak izandaitezen:

- Wifi-sare ezberdinak erabili (SSIDak) dagozkien eginkizunetarako. Ez diragauza bera gonbidatuentzako sare bat eta enpresako baliabide guztietarasarbidea eskaintzen duen bat.

- Zifratu datuak, ziurtatzeko ez dela sartuko airean barna dabilen trafikohorretara wifi horretarako sarbiderik ez duen inor. Komeni da gutxienikzifratze hauek erabiltzea: WPA2a eta, ahal izanez gero, WPA3a.

- Aplikatu sare-azpiegiturari dagozkion gotortze-politikak: aldatulehenespenezko pasahitzak, desgaitu erabiltzen ez diren zerbitzuak,eguneratu firmwarea…

- Ahal izanez gero, mugatu antenen igorpen-potentzia, ahalik eta txikienaizan dadin enpresaren kokapen fisikotik kanpoko erradiazioa.

- NAC teknologiarik ez baduzu, ahal izanez gero konfiguratu MACeniragazketa, ziurtatzeko ekipo hauek bakarrik konekta daitezkeela sarera:MAC helbidea dakizunak.

- Segurtasunaren aldetik oso eraginkorra ez bada ere, ezkuta daitekewifi-sareen SSIDa, haien berri inork jakin ez dezan.

Internetetik egiten diren konexioak

Babestu behar den zerbitzuari estu loturik dago Interneteko konexioenbabesa; izan ere, kasu bakoitzerako espezifikoak dira zerbitzu-motabakoitza babesten eta, aldi berean, haien funtzionamendua errazten dutenteknologiak. Nolanahi ere, komeni da oinarrizko Gomendio hauek betetzea:

- Erabili suebaki bat, nahi ez diren Internetetiko konexio guztiak iragazditzan; hartara, enpresak argitaratuak dituen zerbitzuetarako sarbideabakarrik baimentzen da.

- WAF (Web Application Firewall) teknologien bidez babestu webgunearen,intranetaren eta estranetaren zerbitzariak.

- Babestu zure posta elektronikoa spamaren eta birusen aurkako teknologienbidez, ahalik eta gehiena mugatzeko enpresak jasotzen duen mezu gaiztoeneta nahi ez diren mezuen kopurua.

- VPN (Virtual Private Network) teknologien bidez babestu enpresaraurrutitik egiten diren konexioak, sarrera horiek kontrolatuta egon etaseguruak izan daitezen.

- Aplikatu dagozkien gotortze-politikak Internetetik eskuragarri daudenekipo guztiei: aldatu lehenespenezko pasahitzak, desgaitu erabiltzen ezdiren zerbitzuak, desinstalatu beharrezkoak ez diren programak eta abar.

- Aplikatu dagozkien eguneratze-politikak Internetetik eskuragarri direnekipo guztiei: jarri beharrezko segurtasun-adabakiak, erabilifabrikatzaileak bidalitako softwarea eta abar.

Konexioak babesteko azken gomendioa, berriz, hauxe da: zentzuz jardun, etababestu zure enpresa, gauza segurua baita lehenago edo geroagozibererasoren bat jasoko duzula. Hartzen dituzun segurtasun-neurrienaraberakoa izango da babesaren maila.

Fuente: Incibe

Segurtasun-kopiak

Nori dago zuzendua?

Era guztietako erakunde eta enpresei, publiko zein pribatuei, handiei etaETE-ei…, segurtasun-gorabeheren aurkako babesa eta erreakzionatzekoahalmena izan dezaten, kalte handiak eragin baititzakete gorabehera horiekenpresen jardueran eta ekonomian, ospean eta beste zenbait arlotan.

Zer da?

Enpresaren informazio kritikoaren babesgarri bat da segurtasun-kopia.Informazioa kopiatu eta leku seguru batean gordetzen da, galduz geroenpresak berreskuratu ahal dezan, hondamendiaren aurreko egoeraraitzularaziz. Zenbait arrazoirengatik gertatzen dira informazio-galerak:hondamendi naturalak, istripuak, energia-arazoak, barruko akatsak,zibererasoak eta abar.

Oro har, lau informazio-mota hauen segurtasun-kopiak egiten dira:

- Datuak: Lanean erabiltzen dugun informazioa da: testu-agiriak, kalkulu-orriak,aurkezpenak, argazkiak… Hor sartzen dira aplikazioetako edukiak etadatu-baseak ere.

- Aplikazioak: Informazioa eskuratzeko sistemak: makina birtualak, sistema eragileak,aplikazioak eta abar.

- Konfigurazioak: Sistemek era jakin batean funtzionatzeko erabiltzen diren parametroak.

- Gakoak: Informazioa eskuratzeko behar dugun informazioa: pasahitzak,ziurtagiriak, tokenak eta abar.

Segurtasun-kopien motak

Hiru mota daude, tipologiaren arabera sailkatuak:

- Osoa. Datu guztiak jasotzen dituena. Jatorrizko datuek adina leku hartzen dukopia bakoitzak. Konprimatuta gorde ohi dira kopia horiek, leku gutxiagohar dezaten.

- Inkrementala/diferentziala. Kopia osoa egin ondoren, hurrengo kopiek leku gutxiago hartzen dute teknikahauek erabiliz gero:

- Inkrementala:kopia bakarra egiten da, aurreko kopiarekiko —inkrementala zein osoa—aldatu diren datuena.

- Diferentziala:azkeneko kopia osoaz geroztiko desberdintasun guztiak kopiatzen dira;inkrementalek baino leku gehiago hartzen dute.

Hona kopia inkrementalen eta diferentzialen abantailetako bat: kopia osoekbaino leku gutxiago hartzen dute, eta haiek baino azkarrago egiten dira.

Aldiz, denbora gehiago behar da kopia inkrementalak berrezartzeko,azkeneko kopia osoa berreskuratu behar baita eta, ondoren, behar direninkremental guztiak, harik eta nahi den egoerara iritsi arte. Aurreko kopiaoso zein inkremental bat galtzeak ondorengo kopia guztiak honda ditzake.

Denbora gehiago behar izaten da kopia diferentzialak berrezartzeko,kopia osoekin alderatuta, bi kopia berreskuratu behar baitira: azkenekokopia osoa eta azkeneko kopia diferentziala. Aurreko kopia oso zeininkremental bat galtzeak ondorengo kopia guztiak honda ditzake.

Ohiko metodologia da astean behin kopia oso bat egitea, eta astean zeharzenbait kopia inkremental eta/edo diferentzial.

Ispilua.Segurtasun-kopien mota horretan, urrutitik gehitzen da kopia bat, hots,bertako segurtasun-kopiaren ispilu bat. Hartara, badaukagu bertako kopiabat, eta, hondamendiren bat gertatuz gero, beste nonbaitetik berreskuradaitezke datuak (hodeitik edo enpresaren beste egoitza batetik, adibidez).

Informazioaren sailkapena

Sailkatu egin behar da informazioa, segurtasun-kopiak egitean kontuhandiagoz babestu behar baitira datu kritikoak eta konfidentzialakgainerakoak baino.

Kontuan izan behar da sailkapen hori datuak babestean, eta honako hauaintzat hartu:

Informazioaren eskuragarritasun- edo konfidentzialtasun-maila:

- Konfidentziala: enpresako langile batzuek bakarrik eskura dezakete.

- Barrukoa: enpresako langileek eskura dezakete.

- Publikoa: edonork eskura dezake, murrizketarik gabe.

Datuak ezabatu, galdu edo bahitzearen ondorioak:

- Marka-irudia kaltetzen da.

- Enpresaren jarduera gelditzen da.

- Hirugarren batzuei eragiten die (bezeroak, hornitzaileak…).

- Inpaktu ekonomikoaren balorazioa.

- Lege-ondorioen balorazioa (DBEOa eta abar).

Segurtasun-kopien plana

Segurtasun-kopien planak zehazten du enpresa baten kopia-beharra.Segurtasun-kopien eta berreskuratze-proben maiztasuna ezartzen du.

Segurtasun-kopien plan on batek:

- Kontuan izan behar du informazio-galeraren epea; hau da, enpresa batekegunero egiten baditu kopiak, egun bateko lana galtzeko moduan dagoelaadierazten du horrek. Izan ere, informazioa berreskuratu behar bada,aurreko egunekoa izango da azkeneko kopia (kasurik okerrenean).

- Kopiak zifratzeko agindu behar du, baimenik ez duen inork eskura ezditzan.

- Kopia zaharkituak ezabatzeko prozedura bat izan behar du.

- Ba al du zentzurik duela hiru urteko segurtasun-kopia bat gordetzeak?Kasu bakoitza aztertu behar da, baina planak kontuan izan behar du aukerahori.

- Egokiro suntsitu behar dira kopiak, gordetzen diren euskarriaren arabera.Disko gogorrak, esate baterako, zenbait bider idatzi behar dira, osorik;CDak, berriz, CD birringailu batera eraman behar dira.

- Behar den kopia-kopurua eduki behar da. Asko erabiltzen den teknika bat3-2-1 araua da:

- 3 -> Datuen 3 kopia eduki behar dira, gutxienez: jatorrizkoa gehi 2segurtasun-kopia.

- 2 -> Kopiak 2 euskarri desberdinetan gorde behar dira gutxienez; esatebaterako, disko gogor batean eta zinta magnetiko batean.

- 1 -> Kopia 1, gutxienez, beste nonbait gorde behar da; ez dute egonbehar kopia guztiek leku berean. Adibidez, beste eraikin batean edo hodeiangorde daiteke kopia bat, lapurretarik edo suterik izanez gero datuakberreskuratu ahal izateko.

Segurtasun-adabakiak eta eguneratzeak

Nori dago zuzendua?

Era guztietako erakunde eta enpresei, publiko zein pribatuei, handiei etaETE-ei…, segurtasun-gorabeheren aurkako babesa eta aurrea hartzeko ahalmenaizan dezaten, kalte handiak eragin baititzakete gorabehera horiek enpresenjardueran eta ekonomian, ospean eta beste zenbait arlotan.

Zer da?

Software baten kalteberatasun bat edo gehiago zuzentzen dituensoftware-pieza bat da segurtasun-adabakia edo segurtasun-eguneratzea. Aurkitzen dituzten kalteberatasunakzuzentzeko, software-fabrikatzaileek eguneratzeak edo bertsio berriakargitaratu ohi dituzte.

Normalean, gure beharrak asetzen dituen software bat eduki ohi dugu,bertsio jakin batekoa, eta funtzionatzen duen bitartean ez gara arduratzeneguneratuta edukitzeaz. Baina software orok segurtasun-zuloak dituela jobehar da, oraindik atzeman ez ditugun arren.

Eguneratu edo adabakia ipini beharreko software-motak

Zenbait software-mota eduki behar dira eguneratuta:

Sistema eragilea

Hauek dira edozein sistemaren oinarria den software horren adibide batzuk:Windows, macOS, Android, Ubuntu eta RedHat. Ezinbestekoa da sistemaeragilea eguneratuta edukitzea sistemek seguru funtziona dezaten.

Aplikazioak

Oso garrantzitsua da eguneratuta edukitzea zenbait aplikazio (nabigatzaileaeta aplikazio ofimatikoak, adibidez), horiek baitira normalean gehienerabiltzen direnak.

- Neurrirako softwarea. Batzuetan, neurrirako softwarea eskatzen dugu, edoguk geuk egiten dugu. Horrelakoetan ere komeni da kontuan izatea hirugarrenbatzuen programategiak erabili diren, eguneratuta dauden begiratu beharkobaita.

- Pribilegiozko aplikazioak. Oso garrantzitsua da eguneratuta edukitzeaadministratzailearen baimenaz exekutatzen diren aplikazioak, haiekarriskuan jartzeak bidea errazten baitie erasotzaileei.

Firmwarea

Gailu jakin baterako berariazko softwarea, gailua maila apalean kudeatzekogai dena. Software horrek maneiatzen du fisikoki hardwarea; hori dela eta,funtsezkoa da hura ere eguneratzea.

Sistemak eguneratzeko plana

Zerbitzari bakarra baldin baduzu, oso erraz kudea ditzakezu eguneratzeak;baina, sistema-kopurua areagotu ahala, nabarmen ikusten da sistemakeguneratzeko plan baten beharra. Hona hemen eguneratze-plan bat martxanjartzeko prozesu nagusietako batzuk:

Ekipo eta aplikazioen inbentarioa

Ekipoen eta haietan instalatutako softwarearen zerrenda bat egin behar da,eta softwarearen bizi-zikloa kontrolatu; bestalde, gogoan izan behar danoiz amaituko diren sistema bakoitzaren mantentze-lanak. Euskarririk baldinbadago, behar den adabakia edo eguneratzea garatuko du fabrikatzaileakkalteberatasunen bat detektatuz gero. Sistema euskarririk gabe geratzenbada, litekeena da konpondu ezin daitezkeen kalteberatasunak egotea.

Kalteberatasunen azterketa

Egunean egon behar da sistemei eragin diezaieketen kalteberatasunei buruz;hartara, berehala egunera daitezke sistemak, hala behar izanez gero, haienkritikotasunaren arabera.

BCSCren argitalpenetan duzu kalteberatasun berrien gaineko informaziogehiago.

Arriskuaren eta esfortzuaren sailkapena

Sistemetan kalteberatasun bat detektatuz gero, aztertu behar dazenbateraino jartzen duen arriskuan enpresaren segurtasuna eta zer esfortzuegin behar den kaltetutako ekipoak eguneratzeko edo haiei adabakiakjartzeko. Ondorioztatzen diren arriskuaren eta esfortzuaren araberalehenetsi behar da konponbideen aplikazioa.

Proba

Ekoizpen-ekipoetan adabaki bat masiboki aplikatu aurretik, probatzea komenida. Proba-ekipo batean aplikatuta ebalua daitezke haren inpaktua etaeskatzen duen esfortzua.

Adabakiak aplikatzea

Eguneratzeen aplikazio programatuak ziurtatu egiten du ekipo guztiakeguneratzen direla eta kontrolatu egiten dela zein ekipo dauden eguneratutaeta zein ez; ziurtatzen du, halaber, eguneratu egiten direla sistemetaninstalatutako software-bertsio guztiak.

Zehaztu egin behar da eguneratzeen aplikazio-zikloa, kontuan izanik zergailutan aplikatu behar diren eta gailu horiek zer ezaugarri dituzten.

Aktiboak berriro ebaluatzea

Adabakiak aplikatu ondoren, berriro ebaluatu behar dira aktiboak, etaegiaztatu jada ez dutela kalteberatasunik.

Sistema adabakia ipinita eta eguneratuta edukitzearen onurak

Sistemak eguneratuta baldin badaude:

- Segurtasuna ez ezik, beste alor batzuk ere zaintzen dira. Izan ere,eguneratzeek errendimendua hobetzen dute, eta softwarearenfuntzionamendu-akatsak zuzentzen.

- Beharbada jada eguneratuta/adabakia ipinita egongo da sistemakalteberatasunaren berri jakin aurretik, edo zuzenduta inor hartazaprobetxatu aurretik.

- Zure enpresaren ezaugarriak direla eta, sistemak eguneratuta edukitzeaagintzen duten zenbait araudi bete behar dituzu agian (PCI, DSS eta abar).Isunak jar ditzakete organismo erregulatzaileek sistemetan adabakiakjartzean/eguneratzeak instalatzean utzikeriaz jardunez gero.

Sarbideen kontrola

Nori dago zuzendua?

Era guztietako erakunde eta enpresei, publiko zein pribatuei, handiei etaETE-ei…, segurtasun-gorabeheren aurkako babesa eta erreakzionatzekoahalmena izan dezaten, kalte handiak eragin baititzakete gorabehera horiekenpresen informazioan, jardueran, ekonomian, ospean eta beste zenbaitarlotan.

Zer da?

Sarbideen kontrola: zenbait mekanismo eta prozedura, zeinen bidezsegurtasunaren kudeatzaileek kontrolatu eta murriztu egin baitezaketeinformazio-sistemaren erabilera eta erabiltzaileek harekiko dutenjokabidea. Mekanismo horiek zehazten dute erabiltzaileek zer egin dezaketensisteman, zer baliabide eskura ditzaketen eta zer eragiketa egin.Kontraneurri horien bidez bermatzen da nork eskuratu, irakurri, editatu,gehitu eta ezaba dezakeen informazioa (behar eta baimen egokiak dituztenerabiltzaileek bakarrik), eta programa-egikaritzaren erabilera mugatuadutela.

Enpresa babesteko, haren baliabideetarako sarbidea kontrolatzea da faktorenagusietako bat. Ateetatik barrena sartzeko sarrailak jartzen diren bezala,gauza bera egin behar da datuei eta informazioari dagokienez.

Sarbideen kontrolaren funtzioak

Hiru aditz hauek laburbiltzen dute sarbideen kontrolaren funtzioa:

Autentifikatzea:erabiltzailearen nortasuna egiaztatzea.

Baimentzea:erabileraren irismena baimentzea erabiltzaile identifikatuei.

Jarraipena egitea:erabiltzaileek sisteman egiten dutenaren jarraipena egitea.

Baimenak mapatzeko, berriz, gomendatzen da ardurak banatuta eta gutxienekopribilegioaren printzipioari jarraikiz jardutea:

Ardurak banatzen badira, ataza bakoitzeko urratsak bereizi egiten dira, etabakoitzak bere arduradun propioa du; hartara, inork ezin du bereganatusistemaren erabateko kontrola.

Gutxieneko pribilegioak, berriz, hau dio: lanerako ezinbestekoak ditueninformazio-baliabideak —eta haiekiko eragiketak— bakarrik baimendu beharzaizkiola erabiltzaileari.

Autentifikatzea

Zenbait mekanismo erabil daitezke erabiltzailea identifikatu eta zilegiaden jakiteko. Hona hemen horretarako erabiltzen diren parametroetakobatzuk:

Zer dakit?Pasahitz bat, galdera baten erantzuna edo PIN bat.

Zer daukat?Txipa duen txartel bat (NAN elektronikoa), USB token bat, egiaztagiridigital bat, 30 segundoan behin aldatzen den zenbaki bat, aplikazio batberrespen-mugikorrean.

Zer naiz?Hatz-marka bat, aurpegi-ezagutza, ahots-ereduak, erretina-eskanerra.

Gomendatzen da bi aukera horietatik gutxienez bi erabiltzea aldi berean,autentifikazio-mekanismo bat segurua dela jotzeko. Egun, 2FA deitzen zaioprozedura horri, hots, bigarren autentifikazio-faktorea.

«Single Sign-On» deritzon autentifikatze-prozedura ere asko erabiltzen da.Zenbait baliabide eskuratzeko modu erosoagoa eskaintzen die erabiltzaileeiprozedura horrek, sistema batean saioari ekitean eskuragarri baitauzkabaimendutako gainerako edukiak ere, etengabe egiaztagiriak idazten aritugabe.

Baimena

Baliabideak eskuratzeko aukera ematen du baimenak, betiere zenbait araubetetzen badira eta erabiltzaileak behar bezala identifikatuta badaude.

Zenbait metodo daude sarbide-motak definitzeko; besteak beste, DAC(aukerakoa); MAC (ezinbestekoa) eta RBAC (rolak oinarri dituena).

DAC

Aukerako sarbidea eskaintzen duen kontrol-metodo horrek irizpide honenarabera murrizten du sarbidea: zein den erabiltzaileen nortasuna eta/edozer taldetakoak diren. Aukerakoak dira kontrolak, hau da, sistemarasartzeko baimena duen erabiltzaileak partekatu egin dezake baimen hori;Linuxen sisteman bezala, esate baterako.

MAC

Nahitaezko sarrera-kontrolean, administratzaile batek kudeatzen dusegurtasun-politika. Segurtasunari dagokionez, DAC eskema batean sistemaosora sar daiteke sistema eragile baten nukleora iristen den erabiltzailearrotza. MAC eskema batean, ordea, ez du zertan horrela izan,segurtasun-politika zentrala antolatzeko aukera ematen baitu eta egiaztatuegiten baita aplikazio jakin batek jarduera jakin batzuk egitean. MACsarrera-politikak DACek baino posizio hierarkiko goragoko batetik mugatzendu sarbidea.

Sistema askok batera aplikatzen dituzte DAC eta MAC. DAC pribilegioaktransferitzeko mekanismoa da; MAC, berriz, transferentzia horikontrolatzeko aldibereko mekanismoa.

RBAC

Ideia hau dute oinarri rolen araberako sarrera-sistemek: aurrezdefinitutako rolei eman behar zaizkie baimenak, inoiz ere ez erabiltzaileeizuzenean. Baimenen kudeaketa zaildu egiten du horrek, aldez aurretiksailkatu behar baitira sarrera-mailak, eta rol bihurtu. Hierarkiatan lotzendira elkarrekin rolak, zuhaitzak osatuz, edo —orokorrean— grafoak. Roljakin batzuei esleitzen zaizkie aplikazioak eta erabiltzaileak, eta zenbaiteragiketa egiteko baimen batzuk dagozkie rol horiei.

Goi-mailan egiten da kudeaketa RBAC sisteman; adibidez, lanpostu bati altaematea eta erabiltzaileari behar dituen baimen guztiak esleitzea.

Auditoria

Sistemaren erabiltzaileen saioak eta transakzioak erregistratzeko egiten daauditoria (kontu-ikuskaritza edo accountability delakoa), haienbidez informazioa jaso eta segurtasun-auditoriak egiteko. Gaur egun,esanahi orokorragoa ematen zaio «auditoria» hitzari, «kontu-ikuskaritza»ere barne hartzen duena. Auditoriaren funtsezko alderdietako bat hauxe da:logak erabiltzen ditu. Jakina, logak ezin dira aldatu, eta ezin dituzteeskuratu baimenik gabeko erabiltzaileek.

Kontzientziatzea eta zentzuz jokatzea

Sarrera

Gero eta eraso gehiago ari dira jasotzen enpresak eta erakundeak, etanoiznahi irakur daitezke horri buruzko albisteak: datu-lapurretak edo-filtrazioak, zerbitzu-ukapenak, finantza-iruzurrak eta abar. Bestalde,mehatxu berriak etengabe ari dira sortzen, eta euren babes teknologikoakbaino zerbait gehiago behar dute enpresek. Egun batetik bestera aldatzendituzte zibergaizkileek eraso-estrategiak, eta ingeniaritza sozialekoestrategiak erabiltzen dituzte erabiltzaileen defentsak urratzeko.Erabiltzaileak dira enpresa eta erakundeetako kate-mailarik ahulena, nahigabe software gaizto bat sar baitezakete, seguruak ez diren pasahitzakerabili ekipoetara sartzeko, segurtasun-kopiak egitea ahaztu eta abar.Laburbilduz, ez da harritzekoa erabiltzaileek segurtasun-arau zorrotzak ezbetetzea. Horregatik, funtsezkoa da langile guztiak trebatzea, ohardaitezen zein garrantzitsuak diren enpresaren segurtasunerako; halaber,lagundu egin behar zaie enpresako aktiboen babesari segurtasun-arazoakeragin diezaioketen jarduerak —ezjakintasunaren, erosotasunaren edoutzikeriaren ondorioak—, eta bereziki erreparatu behar zaio egunerokoinformazioaren kudeaketari, bai idatzizko agirien bai baliabideelektronikoen bidez egiten denari.

Enpresei eragiten dieten zibereraso gehienetan nolabaiteko esku-hartzeaizaten dute langileek, zeinek nahi gabe enpresa kaltetzen baitute, edohorretan laguntzen. Horregatik, langileak kontzientziatu egin behar dirainformazioaren arriskuez eta haien aurkako mehatxuez, eta trebatu eginbehar dira enpresaren datuak arriskuan jar ditzaketen egoerak saihesteko;halaber, ohartarazi behar zaie zentzuz nabigatu behar dutela sarean.

Jakin behar dugu ez dela desagertzen Interneten egiten eta argitaratzenduguna (gure argazkiak, gure datuak, sare sozialetan plazaratzen dugunguztia eta abar). Zibergaizkileak, berriz, erne egoten dira, datu horiekberenganatzeko prest. Horregatik gomendatzen da tentuz ibiltzea sarean.Logikaz eta zentzuz jardutea da babesik egokiena.

Helburuak

- Langileak kontzientziatzea eta trebatzea, zibersegurtasunaren alorrekoarriskuen berri izan dezaten eta enpresaren informazioa babesteaz arduradaitezen.

- Aktiboen babeserako segurtasun-arazoak sor ditzaketen jarduerakidentifikatzen irakastea langileei.

- Betearaztea enpresak bere datuak babesteko ezarritako politikak eta prozedurak.

- Bermatzea enpresako informazioaren osotasuna eta konfidentzialtasuna, etainformaziorako sarbide egokia.

- Gutxitzea enpresaren eraso-azalera.

Onurak

- Zibererasoak saihestea eta arriskuak prebenitzea. Segurtasun-neurriaknahikoak ez direlako egiten dira zibererasoak, edo erabiltzaileek mehatxuakbereizten ez dakitelako. Zenbait engainu direla medio, ireki, deskargatueta egikaritu behar ez diren estekak, fitxategiak eta programak ireki,deskargatu eta egikaritzen dira. Honenbestez, ezinbestekoa daerabiltzaileei babes-neurri teknikoak aplikatzen irakastea etanabigazio-jarduera seguruak erakustea, enpresak egokiro funtziona dezan.

- Enpresaren ospea hobetzea edo sendotzea. Erakutsi egin behar zaiebezeroei, hornitzaileei eta inbertitzaileei enpresa biziki saiatzen delaerasoak saihesten eta mehatxuak gutxitzen.

- Dirua aurreztea. Dirua gastatu behar da kontzientziazio-planakprestatzen, baina inbertsio gisa ikusi behar da gastu hori; izan ere,merkeagoa da prebentzioari buruzko trebakuntza ematea langileei zibererasobaten ondorioak konpontzea baino.

Faseak

1. Planifikatzea

Zibersegurtasunari buruzko sentsibilizazio-beharrak identifikatzea,arrisku-ebaluazio baten bidez.

- Kalteberatasunak nabarmentzea: identifikatzea sistemetako etaprozeduretako kalteberatasunak, bereziki pertsonei dagozkienak.

- Zuzendaritzak onestea eta laguntzea: beharrezkoa dazuzendaritzaren laguntza irmoa plana sustatzeko eta aplikatzeko.

- Plana prestatzeko inbertsioak: gutxieneko gaitasun-betekizunakbehintzat bete behar dira, eta programa eraginkor bat bermatu.

- Berariazko hezkuntza-metodologiak aplikatzea programa garatzeko:kontzientziazio-tresna hauetako bat edo gehiago erabil ditzakete enpresakoteknikek:

- Buletinak

- Pantaila-babeslea

- Triptikoak

- Ikastaroak (presentzialak zein onlinekoak)

- Edukien gamifikazioa

- Eta abar

2. Aplikatzea

Garbi adierazi behar da zein diren trebakuntzaren irismena eta helburuak.Horrekin batera, etengabekoa izan behar du zuzendaritzaren laguntzak.

Langile guztiek esku hartu behar dute kontzientziazio-planean, etaazpimarratu egin behar da zenbateko garrantzia duen planak enpresababesteko ahaleginean. Argiro azaldu behar da trebakuntzaren zer alderdidiren nahitaezkoak, langileek zalantzarik gabe jakin dezaten zein direnenpresaren berariazko politikak eta prozedurak.

3. Jardutea eta mantentzea

Lagungarri dira ariketa praktiko simulatuak eta ezagutzaren ebaluazioaktrebakuntza eraginkorragoa izan dadin, eguneroko jarduneko gorabeherazibernetikoekin lotzen errazagoa.

4. Kontrolatzea eta ebaluatzea

Kontzientziazio-programa ezarri ondoren, ebaluatu egin behar da, probak,gamifikazio-jokoak eta abar eginez, bermatzeko langileek jaso dituztelabehar dituzten ezagutzak eta aurreikusitako segurtasun-kontzientzia.Hartara, kontzientziazio- eta trebakuntza-programako plana eguneratzekoerabil daiteke ebaluazio- eta atzeraelikadura-teknikek ematen duteninformazioa.

Kontzientziazioaren ondoren eman beharreko pausoa: entrenamendua

Kontzientziazio-plan eraginkor bat garatu arren, beti egongo da helburuak beteko ez dituen erabiltzaile-portzentaje bat, zenbait arrazoi direla medio: ez dituztelako aurreikusitako jarduerak egiten, ez dituztelako emandako arauak berenganatzen, eta abar. Portzentaje hori ahalik eta gehiena gutxitzearren, zenbait ekintza bultza daitezke, kontzientziazioaren osagarri; besteak beste, zibersegurtasuneko entrenamendua.

Horretarako, hainbatean behin eraso zibernetiko simulatuak egin beharzaizkie langileei (phisinga, vishinga, smishinga,tranpazko USBa eta abar), edo kasu praktikoak jarri, non erabaki beharduten nola erreakzionatuko luketen horrelakoetan. Honetarako dirabaliagarriak ariketa horiek: kontzientziazio-planeko ekintzen irazgaiztasunerreala neurtzeko, eta planak eraginkortasun txikiena izan duen arloetakolangileentzat berariazko ekintzak identifikatzeko. Kontzientziazio-planarenemaitzak hobetzeaz gain, haren benetako eraginkortasuna neurtzeko mekanismobat lortzen da horrela. Oso lagungarria zaio mekanismo hori enpresa askori.

Alerta goiztiarreko sistema

Nori dago zuzendua?

Hau jakin nahi duen enpresa publiko zein pribatu orori, edozein duela eretamaina: zer neurri ezarri behar dituen aurrea hartzeko bereteknologiarekin lotura duten segurtasun-arazoei eta bere negozio-zorroaridagozkion arriskuei, haien inpaktua eta irismena gutxitzearren.

Zer da?

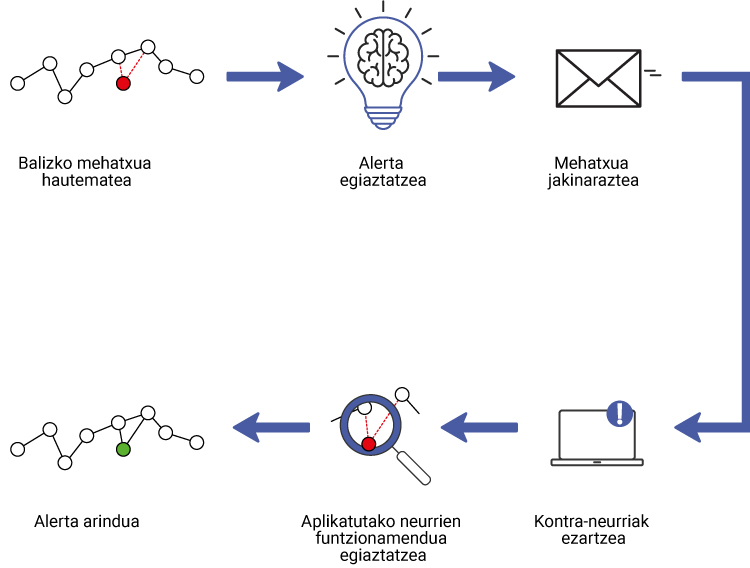

Hona zer diren alerta goiztiarreko sistemak (AGSak): detektatutakomehatxuaren inpaktua eta irismena murriztearren erakundeei eta pertsoneigaraiz eta egokiro jarduteko babes teknikoa ematen dieten gaitasunak,tresnak eta prozedurak.

Kasurik gehienetan, enpresako hardware/software elementuen aurkakomehatxuak detektatzea izan ohi da sistema horien lehentasuna, baina haienfuntzionamendu egokia ziurtatzeko, zabaldu egin behar da haieneragin-eremua, bai enpresak eskaintzen duen negozio-motara, bai harekinlotura duten arrisku eta eraso-bektoreetara.

Hiru fase nagusi ditu AGS orok: arrisku-azterketa edo prestaketa, alertarenjarraipen teknikoa eta komunikazioa, eta haren inpaktua leuntzea. Hona fasebakoitzaren deskribapena eta haien bitarteko etapak.

AGSaren faseak

1. Prestaketa eta arrisku-azterketa.

Hasierako fase horretan, enpresaren negozio-sektoreko arriskuak ezagutukoditugu, eta haren baliabide eta zerbitzu nagusiak. Hona hemen fasehorretako eginkizun nagusiak:

- Enpresaren sareko hardware- eta software-sistema guztien inbentarioaosatzea eta eguneratzea.

- Erantzun-talde bat eratzea, eta dagozkion ahalmenez hornitzea mehatxuakmenderatzeko behar diren neurriak har ditzan.

- Enpresaren aktibo eta zerbitzu nagusien zerrenda bat egitea, haienkritikotasun-maila ere jasotzen duena, kontraneurriak aplikatzekolehentasunak finkatzen lagundu dezan.

- Erantzun-plan bat antolatzea, mehatxu horiek menderatzearren taldeko kidebakoitzak zer eginkizun eta ardura dituen zehazten duena.

- Probak egiteko ingurune bat izatea, mehatxua menderatzearren aplikatutakoneurrien funtzionamendua aztertzeko.

- Enpresaren sektoreari eragiten dioten arrisku nagusiak aztertzea. Horrelajakingo du enpresak zein diren eragile eta mehatxu nagusiak, eta nolaezarri komunikazio-foroetan eragile horien monitorizazio-sistema baterasoak prebenitzeko.

- Alta ematea enpresako elementuen fabrikatzaileen kalteberatasunen berriematen duten plataformetan.

- Horrez gain, beste aukera bat ere badago: enpresa sektore publikokoabaldin bada, CCN-CERTek berak kudeatzen eta elikatzen duen kontrol-zundaedo -gailu bat txertatzea sare korporatiboan. Hartara, organismo horretakoadimena gehituko zaie aurrez aipatutako neurri guztiei, eta barnekoarriskuak aztertzeko aukera.

2. Alerten jarraipen teknikoa

Enpresari eragin diezaiokeen alertaren bat atzematen badu mehatxuakdetektatzeko lehen fasean jarritako elementuren batek, jarraian aipatukoditugun aztertze-lanei ekin behar zaie.

- Hau aztertu behar du hasierako fasean eratutako taldeak: ea mehatxuakenpresako zerbitzuei eragiten dien.

- Alertaren jatorria eta fidagarritasun-maila begiratu behar dira.

- Aztertu behar da, halaber, aldez aurretik jasota zegoen mehatxu horiagertzeko aukera eta, honenbestez, enpresaren egungo segurtasun-neurrienkontrolpean zegoen.

3. Nola erantzun alertari, eta hura nola menderatu

Aurreko atalean egiaztatu baldin bada mehatxuak enpresaren zerbitzuak etaelementuak kaltetu ditzakeela, detektatutako arriskuaren inpaktua leuntzekoedo murrizteko behar diren kontraneurriak aplikatu behar dira. Hona atalhorretako eginkizun nagusiak:

- Identifikatzea zer zerbitzu eta/edo gailuri eragin dien mehatxuak.

- Segurtasun-sistema guztietan aplikatzea alerta-abisuko neurrizuzentzaileak, edo gailuen fabrikatzaileek gomendatzen dituztenak, erasorikizanez gero inpaktua murrizten lagundu dezaketenak.

- Erasoak eragin dezakeen inpaktuaren berri jakinaraztea zerbitzuen etagailuen arduradunei.

- Ahal dela, erasoaren tipologia erreplikatzen saiatzea proba-eremuetan,bermatzeko ezarritako kontraneurriak eraginkorrak eta egokiak direla.

- sistemaren ahalmenak areagotzea, barne direla atzemandakomehatxuaz baliatzeko ahaleginak detektatzen laguntzen duten arauak.

AGSaren funtzionamendua: diagrama

Hona hemen AGS baten funtzionamenduaren adibide grafiko bat, aipatutakofaseak jasotzen dituena:

Onurak

AGS edo Alerta Goiztiarreko Sistema bat edukitzearen onurak:

- Argitaratu orduko jakitea zein diren enpresako sistemei eragiten dietenkalteberatasunak. Horri esker, murriztu egiten da kontraneurriak hartzekodenbora.

- Industrializatzea enpresaren sistemetako kalteberatasunak leuntzekoadabakien aplikazioa, eta haien jarraipena egiteko plan egoki bat eratzea.

- Eraso-eremua murriztea, segurtasun-gailuetan behar diren kontrol-neurriakezarri ondoren.

- Aurrea hartzea enpresaren aurka egin daitezkeen erasoei.

- Begiratzea ongi funtzionatzen duten ezarritako kontraneurriek, haieneraginkortasuna bermatzearren.

- Areagotzea enpresako zibersegurtasunaren maila.

Hornitzaileak kontratatzeko jardunbide egokiak

Deskribapena

Enpresa guztiek kontratatzen dituzte hornitzaileak, baina askori ahaztuegiten zaie zibersegurtasuna ere hartu behar dela aintzat prozesu horretan.Enpresek euren hornitzaileen zerbitzu eta produktuekiko duten mendekotasunadela eta, bezeroei ere eragin diezaieke hornitzaileen kalteberatasuna,gorabehera edo zibersegurtasunaren arrisku orok.

Horrelakorik gerta ez dadin, hornitzaileak kudeatzeko prozesu osoan izanbehar dute kontuan zibersegurtasuna enpresek; hartara, jardunbide egokiaktxerta ditzakete, eta hornitzaileekiko mendekotasuna ondo kudeatuta dagoelabermatu, zibersegurtasunari dagokionez.

Beraz, enpresa guztiek —handiek ala txikiek, pribatuek zein publikoek—aplikatu behar lituzkete hornitzaileak kontratatzeko zibersegurtasunarenalorreko jardunbide egokiak.

Helburuak

Hona hornitzaileen kudeaketa seguruaren helburuak, laburbilduta:

- Hornitzaile hauek hautatzea: zibersegurtasunaren aldetik enpresareniritziz nahikoa berme eskaintzen dutenak.

- Behar diren baldintzak ezartzea hornitzaile horien zerbitzuek eta/edoproduktuek segurtasun-berme nahikoa eskain dezaten.

- Bermatzea hornitzaile bakoitzari ezartzen zaizkion segurtasun-baldintzakongi egokitzen zaizkiela hornitzaileen zerbitzuei eta/edo produktuei etahaiek enpresan duten eginkizunei.

- Behar diren mekanismoak ezartzea hornitzaileen segurtasun-bermeakenpresaren arauen arabera aplikatu direla ziurtatzeko.

- Behar diren kudeaketa-prozesuak ezartzea bezeroaren eta hornitzailearenarteko harremana gutxieneko segurtasun-baldintza batzuen araberakoa delaziurtatzeko.

Jardunbide egokiak

Hona hemen hornitzaileak kudeatzeko ziklo osoan aplika daitezkeensegurtasun-jardunbide egokiak, fasez fase xehatuak.

Hornitzaileak hautatzea

Hautaketa da hornitzaileak kudeatzeko prozesuaren hastapeneko fasea, nonenpresak hornitzaileen «iragazketa» egin behar baitu, eskaintzen dituztensegurtasun-gaitasunen arabera.

Alderdi hauek hartu behar dira aintzat hornitzaileak hautatzeko etahomologatzeko prozesu horretan:

- Komeni da segurtasuna kudeatzeko sistema ziurtatu bat izateahornitzaileak, segurtasunaz arduratzen dela adierazten baitu ziurtagirihori edukitzeak. Zenbait ziurtagiri daude; honako hauek, besteak beste:

- Oro har, ISO 27001 ziurtagiria izan behar lukete hornitzaileek.

- Sektore publikoan, Segurtasun Eskema Nazionalaren ziurtagiriaeskatu ohi zaie hornitzaileei.

- Zerbitzu bereziki kritikoetarako, ISO 22301 araua ere eskatzen da.

- Kalitate bereziki garrantzitsua den zerbitzuetarako (ITen alorrean,gehienbat). ISO 20000 araua eskatu ohi da.

- Ordainketa-zerbitzuen hornitzaileei, PCI DSS estandarrarenziurtagiria eskatzen zaie.

- Industria-alorreko hornitzaileei, berriz, IEC 62443-2-1 arauarenziurtagiria eskatzea ez da harritzekoa izaten.

- Halaber, komeni da zibersegurtasunaren aldetik berariazko tratamenduajasotzea kontratatu behar diren zerbitzuek eta/edo produktuek. Badagozenbait aukera horretarako; besteak beste, hauek:

- Eskatzea kontratatu behar den zerbitzua segurtasuna kudeatzekosistema ziurtatuaren irismen-eremuan egon dadila.

- Industria-alorrean, eskatzea produktuari dagokionekoizpen-prozesuak eremu horretarako berariazkoa den IEC 62443-4-1arauaren ziurtagiria izan dezala.

- Eskatzea kontratatu behar den produktuak segurtasun-ziurtagirirenbat izan dezala; esate baterako:

- Common Criteria ziurtagiriak (IKTen alorreko produktuetarako).

- ENSaren arauak betetzea sektore publikorako diren IKTenalorreko produktuek.

- IEC 62443-4-2 ziurtagiriak (produktu industrialetarako).

- Komeni da, bestalde, hau bermatzea hornitzaileak: betetzen duela DatuakBabesteko Erregelamendu Orokorra (DBEO). Dena den, DBEOk dioen arrenzenbait ziurtagiri ezarriko direla etorkizunean arau horiek betetzeko,oraingoz ziurtatze-erakundeek ez dituzte garatu ziurtagiri horiek;beraz, ezin da baldintza hori betetzen den ala ez egiaztatu.

Aldez aurretik ezarri behar lirateke irizpide horiek, kontratatu behar denhornitzaile orok bete ditzan; horregatik, komeni da txertatzeahornitzaileak homologatzeko prozesuetan, eta/edo segurtasuna alderdiesanguratsua duten zerbitzu eta/edo produktuen hornitzaileei lehenespenezaplikatzen zaizkien kaudimen teknikoko gutxieneko baldintzetan.

Kontratuetako segurtasun-klausulak

Segurtasuna aintzat hartzen duten hornitzaileak hautatzeko oinarrizkolehenbiziko «iragazki» bat ezarri bada ere, zenbat klausula txertatu behardira kontratuetan, enpresari hau bermatzeko: hark egoki deritzen gutxienekosegurtasun-baldintzak beteko dituztela hornitzaileek. Komeni da, beraz,zenbait kontratu-klausula ezartzea segurtasunaren gaineko alderdi batzueidagokienez:

- Hornitzaileak zehaztea kontratatutako zerbitzuek eta/edo produktuekdituzten berariazko ezaugarriak segurtasunari dagokionez.

- Adostea zer funtzionalitate eta/edo gutxieneko zerbitzu-maila bermatubehar dituzten kontratatutako zerbitzuek eta/edo produktueksegurtasunari dagokionez, eta zer mekanismo erabili behar diren haiekneurtzeko eta egiaztatzeko.

- Adostea kontratatutako zerbitzuek eta/edo produktuek izan behardituzten gutxieneko segurtasun-neurriak.

- Zehaztea zer erantzukizun duten alderdiek kontratatutako zerbitzueneta/edo produktuen segurtasunari dagokionez.

- Hornitzaileak funtzio eta erantzukizun espezifikoak zehazteakontratatutako zerbitzuen eta/edo produktuen segurtasunari dagokionez.

- Zehaztea berariazko zer mekanismo erabiliko diren kontratatutakozerbitzuen eta/edo produktuen segurtasunari dagokionez izandakoaldaketak kudeatzeko.

- Behar diren mekanismoak ezartzea kontratatutako zerbitzuen eta/edoproduktuen segurtasuna dela eta gerta litezkeen gorabeherak edohondamendiak kudeatzeko.

- Behar diren mekanismoak ezartzea kontratatutako zerbitzuetan eta/edoproduktuetan atzematen den kalteberatasun oro kudeatzeko.

- Erregulatzea zer ikuskatze- eta egiaztatze-mekanismo erabil ditzakeenenpresak ezarritako baldintzak betetzen direla egiaztatzeko.

Hornitzaileak eta enpresak elkarrekin sinatzen duten kontratuan jaso behardira klausula horiek, segurtasunaren alorreko oinarrizko alderdi guztiakformalki gehitzeko hornitzaileak bereganatutako konpromisoei.

Nola kudeatu hornitzaileen arriskuak

Ez lukete denentzat berdinak izan behar produktu eta/edo zerbitzuenhornitzaileei aplikatzen zaizkien kontratu-klausulek. Hornitzaile bakoitzakenpresaren segurtasunean duen eraginaren araberakoa izan behar lukeeskakizun-mailak. Horregatik, hornitzaile bakoitzaren arrisku-azterketaegin behar luke enpresak, eta haietako bakoitzari aplikagarri zaizkionsegurtasun-klausulak egokitu, enpresari eragin diezaiokeen arriskuarenarabera.

Hornitzaileen segurtasunaren jarraipena

Ez litzateke nahikotzat jo behar kontratu-klausulen bidez hornitzaileeisegurtasun-baldintzak ezartzea, gerta bailiteke berenganatutakokonpromisoak betetzeko moduan ez izatea, zenbait arrazoi direla medio.Beraz, hornitzaileen kudeaketa segurua bermatzeko, jarraipen-mekanismoakezarri behar lirateke, egiaztatzeko betetzen direla ezarritako klausulak.Honela gauzatu daiteke jarraipen hori:

- Zerbitzuen jarraipena egiteko bilerak eginez, eta han aztertusegurtasun-alderdiak.

- Protokoloak ezarriz, haien bidez bidal diezaioten hornitzaileek enpresarisegurtasun-klausulak bete izanaren ebidentziak, enpresak aztertu etaegiazta ditzan.

- Bigarren alderdiko auditoria-programa bat ezarriz, non enpresakhainbatean behin ikuskatuko baitu ea betetzen ari diren hornitzaileakonartutako segurtasun-neurriak.

- Hornitzaileari eskatuz hirugarren alderdiko auditoriak egin ditzala,aplikagarri diren segurtasun-baldintzak egiaztatzearren.

- Mekanismoak sortuz hornitzaileak segurtasun-neurriak zenbaterainobetetzen dituen aztertzeko, bai hasierakoak, bai aipatutako jardueretanaurkitutako kalteberatasunengatik ezarritakoak. Enpresak eta hornitzaileak,biek esku hartu behar dute mekanismo horien jardueretan.

Non jaso daiteke aholkularitza hornitzaileen kudeaketa seguruaz?

Euskadiko Zibersegurtasunaren Liburu Zuriabidali die BCSCk organismo publikoei eta enpresa pribatuei. Gure ingurukoekosistema osoa hartzen du kontuan agiri horrek, eta zenbait ikuspegitatikjorratu du gaia: berrikuntza, ikerketa, ekintzailetza eta abar. Horrelakozerbitzuak eskaintzen dituzten zibersegurtasun-hornitzaileen katalogoa erebadakar liburuak, zerbitzu horiekiko interesa duten enpresek erreferentziabat izan dezaten erabakiak hartu behar dituztenean.

Euskadiko zibersegurtasunaren merkatuaren laburpen edo argazki moduko batda katalogoa: zerrenda bizia da, hainbatean behin berrikusten etaeguneratzen dena, etengabe ari baita aldatzen eta berritzen zerbitzuendigitalizazioa, eta etengabe sortzen baitira aukera berriak.

Zibersegurtasun Katalogoa

Jarri lehenbailehen harremanetan hornitzaile batekin, zure enpresa osoaren zibersegurtasuna aztertzen laguntzeko eta zibereraso edo datu-filtrazioetatik babesteko jarduera-plan bat egiteko. Ez itxaron gehiago!