CTF: egin jolas eta ikasi gure zibererronkarekin

CTF (Capture The Flag) edo zibersegurtasuneko erronka zibersegurtasuneko profesionalen eta/edo zibersegurtasunaren inguruan modu atseginean ikasi nahi duten ikasleen arteko lehiaketa da. Cyberzaintzak hainbat zibererronka jarri ditu eskuragarri, zure ezagutzak probatu ditzazun.

Nola funtzionatzen du zibererronkak?

CTF honetan zure aurka soilik lehiatuko zara eta ez duzu denbora-mugarik izango, beraz, ez iezaziozu zeure buruari tranparik egin eta saia zaitez hasieran mailak egitura begiratu gabe gainditzen. Saiakerak egin badituzu eta ez baduzu aurrera egiten, beherago ikusi ahal izango dituzu maila bakoitzean erabili beharreko teknikak. Horrela ere lortzen ez baduzu, agian edukiontzietako logek pistaren bat emango dizute, zer gertatzen den jakiteko. Behar izanez gero, begiratu maila nola dagoen eraikita; egin ezazu, baina ziurrenik hurrengo mailetako spoilerren bat ikusiko duzu. Pertsona bakoitzak ezagutza jakin batzuk ditu eta litekeena da maila guztiak gainditzen ez jakitea, baina saia zaitez zerbait berria ikasten CTFan zehar. Azpiegitura guztia zure ordenagailuan daukazu, beraz, ez gelditu zalantzekin eta berrikus ezazu behar duzun guztia nola funtzionatzen duen ulertzeko.

Has gaitezen!

"Katakume bat erreskatatu" zibererronka

“Katakume bat erreskatatu” GKE gurekin harremanetan jarri da hackeatze bat izan duelako eta bere katakume umezurtz guztien datu basea ransomware batek bahitu duelako. Cyberzaintzako gure adituek lortu dute erasotzaileen arrastoa jarraitzea web zerbitzari bateraino, baina zure laguntza behar dute gaizkileen plataformara sarbidea lortzeko eta orotariko gakoa berreskuratzeko, horrela katakume gaixoak askatu ahal izatearren.

Deskargatzeko materiala

GKEren datuak deszifratzeko hau erabili: openssl aes-256-cbc -pbkdf2 -d -a -in datos.txt.enc

Zibererronkaren mailak

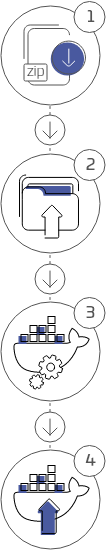

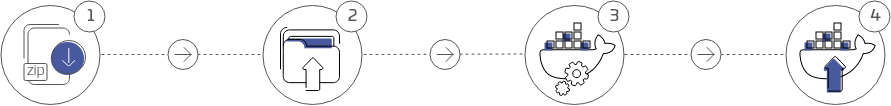

Ingurunea deskargatu eta deskonprimatu.

cd <deskonprimatutako karpeta>

sudo docker-compose build

sudo docker-compose up

Inguruneak hainbat edukiontzi ditu, eta horregatik ekipo bakoitzaren arabera hainbat minutu behar izan ditzake ingurune guztia osatzerako.

Behin amaituta, probak honako helbidetik hasten dira: https://127.0.0.1:1337/

CTF 1. maila

Abentura hasi da, unea iritsi da gazteluaren atea jotzeko eta zer gertatuko den ikusteko.

Ikerkuntza URL honetan hasten da: https://127.0.0.1:1337/

Ikus dezagun gaizkileek zer ezkutatzen duten eta katakumeak erreskatatzea lor dezagun.

Maila hau gainditzeko beharrezkoa izango da gaizkileei buruz ahal bezainbeste informazio eskura dezazun.

1. mailara zuzenean sartu nahi baduzu, webera sartzeko kredentzial hauek erabil ditzakezu:

url-a: https://127.0.0.1:1337/

User: soporte@blacksheep.hacker

Pass: AzH}4(oaLT]kf6v+.]s?

Maila

OSINT

https://www.incibe-cert.es/blog/osint-la-informacion-es-poder

https://www.aware-online.com/en/osint-tools/

Bruteforce

https://en.wikipedia.org/wiki/Brute-force_attack

https://en.wikipedia.org/wiki/Password_cracking

APIak erabiltzea

https://blog.logrocket.com/how-to-secure-a-rest-api-using-jwt-7efd83e71432/

Encoding

https://en.wikipedia.org/wiki/Character_encoding

https://gchq.github.io/CyberChef/

Flag:

Directory bruteforce

https://owasp.org/www-community/attacks/Brute_force_attack

h2csmuggler

https://bishopfox.com/blog/h2c-smuggling-request

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatuCTF 2. maila

Zorionak, plataforman sartu berri zara, orain pribilegioak eskalatu behar ditugu, eta baimen gehien dituzten kontuetako batera sarbidea lortu behar dugu. Web inguruneetarako ditugun hacking gaitasunak frogatuko ditugu maila honetan.

2. mailara zuzenean sartu nahi baduzu, webera sartzeko kredentzial hauek erabil ditzakezu:

user: minion@blacksheep.hacker

pass: %juUc@{]5+hR^VTAfLrl

Maila:

CSRF

https://owasp.org/www-community/attacks/csrf

https://portswigger.net/web-security/csrf

XSS

https://owasp.org/www-community/attacks/xss/

Flag:

Beef

https://beefproject.com/

JS keylogger/screenshot

https://neoslab.com/2020/10/01/how-to-create-a-web-based-javascript-keylogger-NjZoaVBteGh2c3hmeGo0bkxPTU45QT09

Improper authentication

https://cwe.mitre.org/data/definitions/287.html

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatuCTF 3. maila

Erasotzaileek erabiltzen duten barne programa batera sartzea lortu dugu, baina badirudi pasahitza behar duela. Ikus dezagun nola eskura dezakegun.

Ariketa ebazteko eta hurrengo mailara sarbidea lortzeko, aski izan behar luke azterketa estatiko bat egitea. Nolanahi ere, flag-ak nolabaiteko zeharkako exekuzio motaren bat behar du.

3. mailara zuzenean sartzeko honako esteka hau erabil dezakezu:

https://127.0.0.1:1337/static/7pcnuNaZzYHS7jNk/shellMaila:

Reversing

https://www.youtube.com/user/joxeankoret/videos

Azterketa estatikoa

http://ricardonarvaja.info/WEB/EXPLOITING%20Y%20REVERSING%20USANDO%20HERRAMIENTAS%20FREE/

Flag:

Reversing

Antidebug

https://repo.zenk-security.com/Reversing%20.%20cracking/CodeBreakers%202006%20-%20AntiDebugging%20techniques.pdf

Liburutegien karga dinamikoa

https://tldp.org/HOWTO/Program-Library-HOWTO/dl-libraries.html

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatuCTF 4. maila

Badirudi backend inguru bat dagoela, eta bertatik erabiltzaile berezi batzuentzat erreserbatutako hainbat funtzionaltasunetarako sarbidea lor daitekeela. Zehazki, GIF fitxategi konprimatuak igotzeko formulario bat.

Garatzaileen joera da sarbide bereziko inguruneak ez babestea. Segurtasun neurriak hartu ote dituzte ingurune hau babesteko?

4. mailara zuzenean sartzeko honako esteka hau erabil dezakezu::

https://127.0.0.1:1337/carpetas_personales_nivel4/api/gif_deploy/Maila:

Asmo gaiztoko fitxategi konprimatuak

https://en.wikipedia.org/wiki/Directory_traversal_attack/

Apache2-ren .htaccess-en funtzionamendua

https://httpd.apache.org/docs/2.4/en/howto/htaccess.html

Flag:

Deserializazio erako erasoak

https://davidmatablog.wordpress.com/2020/06/07/owasp-insecure-deserialization-with-python/

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatuCTF 5. maila

Sarbidea lortu dugu zerbitzuaren alorrera eta profil honek gure eskuetan uzten dituen tresnetara. Zer egin dezakegu hemendik? Datu basea askatzear gaude ia, katakumeak berriro ere adoptatuak izan ahal izan daitezen.

5. mailara zuzenean sartzeko honako esteka hau erabil dezakezu:

url-a https://127.0.0.1:1337/

User: soporte@blacksheep.hacker

Pass: AzH}4(oaLT]kf6v+.]s?

Maila:

Command injection

https://owasp.org/www-community/attacks/Command_Injection

Reverse shell

https://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

Filter evasion

https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Command%20Injection/README.md

Flag:

gtfobins

https://gtfobins.github.io/

Linux capabilities

https://man7.org/linux/man-pages/man7/capabilities.7.html

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatuBonus

Flag guztiak eskuratzen dituzunean, espero dut jakingo duzula horiekin zer egin.

Erantsitako dokumentuan topatuko duzu maila hau gainditzeko beharrezko informazioa.

Dokumentua deskargatu