Nori zuzenduta dago?

MITRE ATT&CKren esparruan maila teknikoan ezagutzak areagotu nahi dituzten profesionalei zuzenduta dago. Beraz, erakundeen barruko arlo teknikoetara zuzendutako informazioa da, bereziki zibersegurtasuneko intzidenteen kudeaketaz eta ikerketaz arduratzen direnena.

Zer da MITRE ATT&CK?

MITRE Ameriketako Estatu Batuetako gobernuak finantzatutako erakundea da, eta mundu osoan ezaguna da, besteak beste, 1999an CVE (Common Vulnerabilities and Exposures) sortu zutelako. Estandar horrek ahultasunak deskribatzeko aukera ematen du, hainbat irizpideren arabera, hala nola inpaktua, kritikotasuna eta abar.

CVEek ez dituzte azaltzen erasotzailearen helburuak, ez eta horiek ustiatzeko erabil daitezkeen teknikak ere. Hori konpontzeko, zibererasotzaileek beren framework ATT&CK (Adversarial Tactict Techniques and Common Knowledge) garatu eta aurkeztu zuten 2013an, eta hura ezagutza-base gisa deskriba daiteke, beren ekintzak gauzatzeko erabiltzen dituzten taktikekin eta teknikekin.

Framework-a matrize batzuetan oinarritzen da, gaur egun ATT&CK Enterprise (enpresentzat), ATT&CK for Mobile (gailu mugikorrentzat), ATT&CK for ICS (kontrol industrialeko sistementzat) eta Pre-ATT&CK izenekoetan banatuak, erasotzaileen portaera aztertzean oinarritzen dena, konpromiso-saiakerak gauzatu aurretik.

Matrize horiek guztiek deskribatzen dute ziberkriminalek nola erasotzen eta konprometitzen dituzten erakunde baten sareak, gero erakunde barruan mugitzen diren bezala beren pribilegioak handitzeko eta defentsak saihesteko. Zer helburu lortzen saiatzen diren eta zer metodo erabiltzen dituzten aztertzen du, erasotzailearen mugimenduak eta portaerak taktiketan antolatzen ditu, adibidez, defentsa-ihesa, alboko mugimenduak eta informazioaren exfiltrazioa.

Matrizeek zutabeetan irudikatutako taktika batzuk biltzen dituzte, eta haien lerroak teknikei dagozkie, eta erasotzaile bat ekintza hori gauzatzeko gai dela deskribatzen dute, bere helburuak lortzeko.

Taktika batek N teknika izan ditzake eta teknika bakoitzak N inplementazio desberdinak izan ditzake. Matrizeak erasotzaileek azken urteetan nola jardun duten jakiten du.

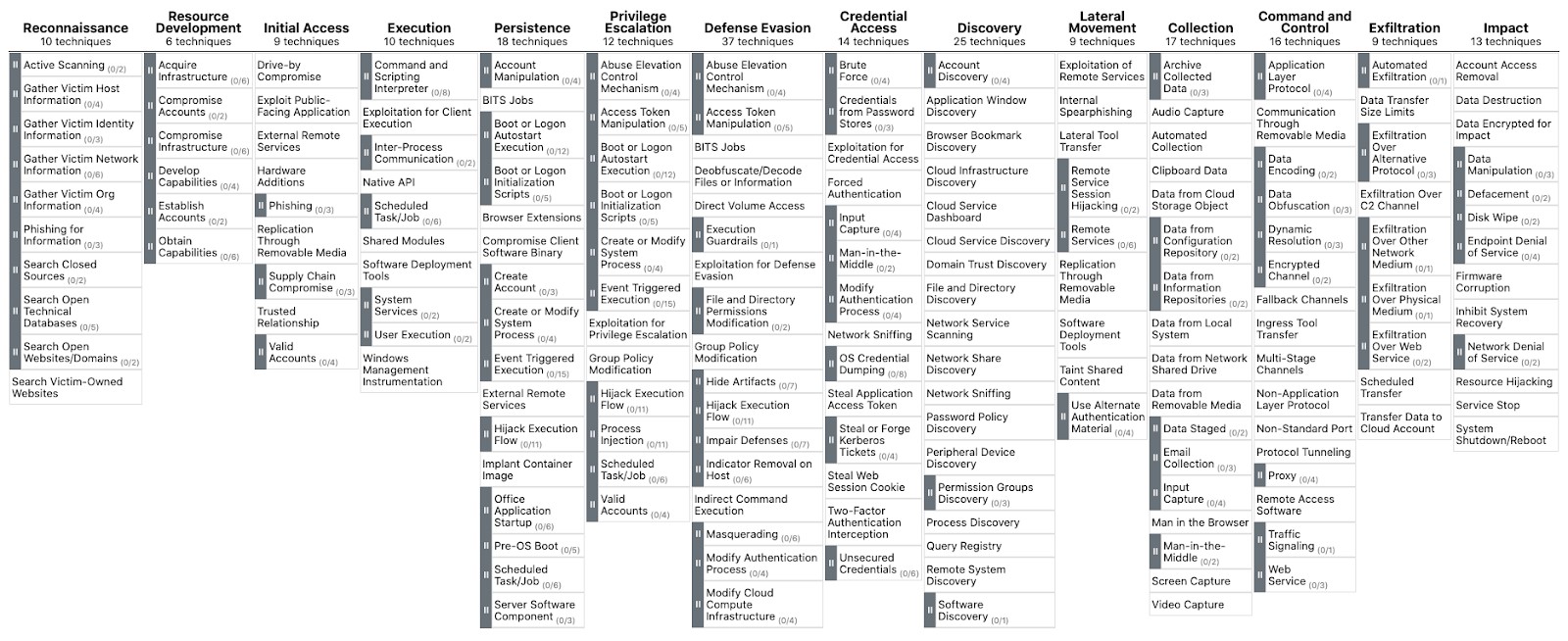

Gaur egun gehien erabiltzen den matrizea enpresei eskainitakoa da, eta bertan Windows, MacOS, Linux, AWS, GCP, Azure AD, Office 365, SaaS eta sare-inguruneak baloratzen dira. Itxura hau du:

Taktika kategorizatuak MITRE ATT&CK Enterprisen

Enpresentzako matrizearen barruan (Enterprise) honako taktika hauek sailkatzen dira:

- Aintzatespena: Erasoaren jomuga izango den erakundeari buruzko informazioa biltzea.

- Baliabideen garapena: Eragiketak babesteko komando eta kontrol egitura bat ezartzea.

- Hasierako sarbidea: Sare batean sartzeko teknikak.

- Gauzatzea: Kode maltzurra exekutatzeko teknikak.

- Iraunkortasuna: Erakunde baterako sarbide-puntuari eustea eta sistemen konfigurazioetan izandako aldaketak barne hartzen dituzten teknikak.

- Pribilegioak eskalatzea: Ahultasunak aprobetxatzeko eta maila handiagoko baimenekin sarbideak irabazteko taktikak.

- Defentsa-ihesa: Erakundeko segurtasun-sistemek ez detektatzeko taktikak.

- Kredentzialetarako sarbidea: Kontuak, pasahitzak, izenak eta abar lapurtzeko taktikak.

- Aurkikuntza: Erakunde baten aktiboak aurkitzeko taktikak, erakundearen barruan gaudela.

- Alboko mugimenduak: Enpresa baten sistemen barruan bidezko egiaztagiriak erabiliz mugitzeko taktikak.

- Bilduma: Aurkarien helburuetarako datu interesgarriak lortzea, hodeiko biltegiratze-datuetara sartzea.

- Komandoa eta kontrola: Konprometitutako sistemekin komunikatzeko metodo bat ezartzea, urrutitik kontrolatu ahal izateko eta zerbitzari zentralek ezarritako aginduak bete ditzaten.

- Exfiltrazioa: Datuak edo informazio konfidentziala lapurtzea eta erakundetik kanpo transferitzea.

- Eragina: Sistemak eta datuak manipulatu, eten edo suntsitzea.

Zer onura dakartza MITRE ATT&CK-k?

Hauek dira segurtasun ekipo batek MITRE ATT&CK erabil ditzakeen moduetako batzuk:

- Ziberkriminalek erabiltzen dituzten taktikak, teknikak eta prozedurak sakon ezagutzeko.

- Segurtasun-arrakalak aztertzea eta segurtasun-hobekuntzak planifikatzea.

- Zibersegurtasun-mehatxuei buruzko adimena indartzea.

- Segurtasun-alerten sailkapena eta ikerketa azkartzea.

- Eszenatoki errealistagoak sortzen ditu team sareko ariketetarako eta aurkarien emulazioetarako.

- SOC baten segurtasunaren heldutasuna ebaluatzea.

Aholkulariekin eta hornitzaileekin lan egitean erabilgarria izango den hizkuntza komuna eskuratzea.