Nori zuzenduta dago?

Bere informazio-sistemen ikuskapena egin nahi duten erakunde txiki edo handi, publiko edo pribatu guztiek erabil dezakete PTES estandarra.

Zer da?

Penetration Testing Execution Standard (PTES) izenekoa segurtasun-zerbitzuak erabiltzen dituzten enpresei edo hornitzaileei pentesting probak egiteko marko komun bat eskaintzeko diseinatuta dagoen estandarra da, hau da, hizkera eta aplikazio-alor komunak ditu. Industriaren eremu ezberdinetako (finantza-erakundeak, zerbitzu-hornitzaileak, etab.) informazioaren segurtasunaren arloko aditu talde batek garatu du, eta sortzaileek industrian halako probek duten garrantziari buruz izandako eztabaida baten ondorio da.

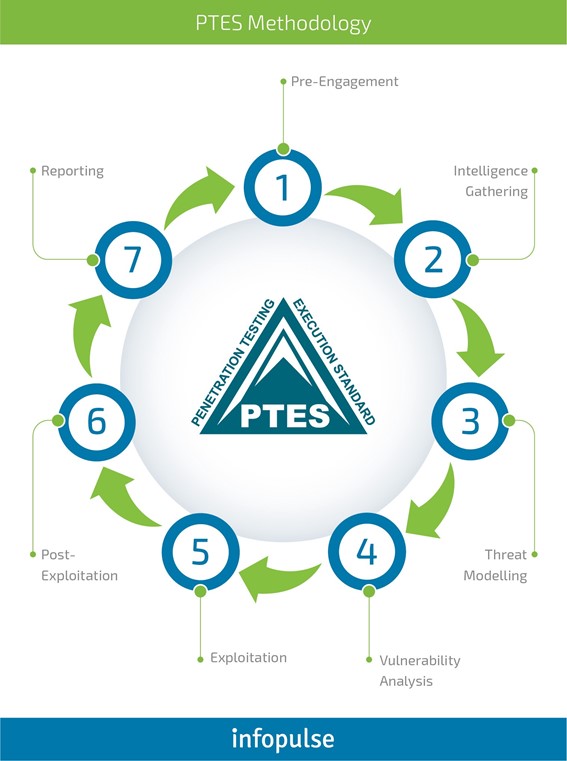

Estandarrak pentesting prozesua 7 fasetan osatzen du:

- Aldez aurreko interakzioa

- Informazioaren bilketa

- Mehatxuen eredua egitea

- Akatsen azterketa

- Etekina ateratzea

- Etekinaren ondokoa

- Txostenak

Estandarrak, fase bakoitzaren deskribapen zehatza egiteaz gain, gida tekniko bat ere badakar, faseetako bakoitza maila teknikoan burutzeko informazio osagarria biltzen duena.

Helburuak

Hauek dira PTES estandarraren helburuak:

- Informazio-sistemen segurtasun-ikuspen teknikoak modu sendoago batean egiteko erreferentziazko marko bat izatea.

- Pentesting probek duten garrantzia handitu.

Onurak

Ikuskapenak PTES metodologia erabiliz egiteak erakundeei onura hauek ekarriko dizkie:

- Askoz argiago izatea zein den informazio-sistemen egiazko segurtasun maila eta erakundearen aurkako eraso batek zenbat kalte egin diezaiokeen jakitea.

- Zibersegurtasunaren eremuan erakundeak egiten dituen ebaluazioak aberasteko informazioa izatea.

PTES estandarra erabiltzeko orduan kontuan izan beharreko faktoreak

- Ikuskatuko diren informazio-sistemen kopurua

- Ikuskatuko diren informazio-sistemen ezaugarriak

- Ikuskapenarekin lortu nahi diren helburuak

- Erakunde barruko beste alderdi batzuk

Ikuskapena egiteko faseak, PTES estandarraren arabera

1. fasea. Aldez aurreko interakzioa

Pentesting proba era arrakastatsuan egiteko, irismena, burutuko diren ekintzak eta bestelako kontuak zehaztean datza.

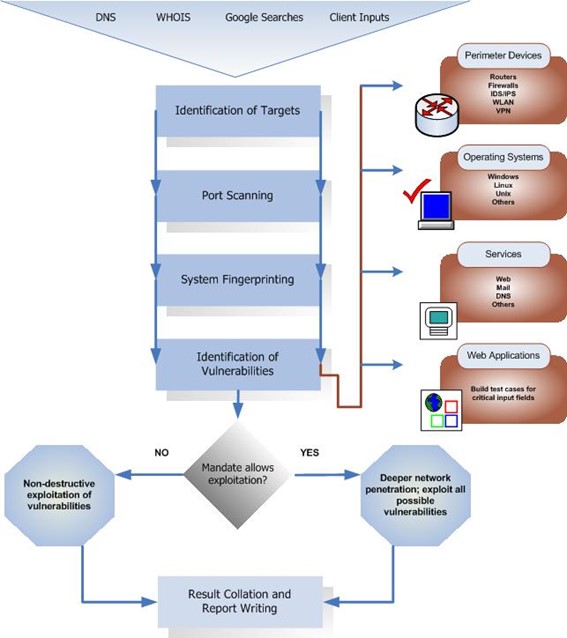

2. fasea. Informazioaren bilketa

Helburuaren azterketa egiten da. OSINT iturriak kontsultatzen dira helburu horiekin lotutako informazioa biltzeko, eta ikuskapenaren bidez informazio gehiago biltzen da. Gero, informazio hori guztia oinarri hartuta, helburuak zehazten dira, zenbait babes-neurri alboratu beharko direla aintzat hartuta.

3. fasea. Mehatxuen eredua egitea

Barne eta kanpo testuingurua aztertzen da, erakundeari eraso egiteko balia daitezkeen elementuen bila. Fase honetan, alde batetik ikuskatuak izango diren aktiboak zehaztuko dira, negoziorako duten garrantzia eta erakundearen prozesuetan duten parte hartzea kontuan hartuta, eta, bestetik, mehatxu motak eta haietako bakoitzaren ahalmena identifikatuko dira. Era horretan, mehatxu ohikoenak hauteman daitezke, eta horiek hurrengo faseetan erabili.

4. fasea. Akatsen azterketa

Fase honetan hautematen dira erasotzaileek balia litzaketen informazio-sistemetako akatsak: konfigurazio okerra, diseinu ez-segurua, etab. Horregatik, akats horiek hautemateko hainbat teknika erabiltzea komeni da. Akats guztiak egiaztatu behar dira, hurrengo fasean erabili ahal izateko.

5. fasea. Etekina ateratzea

Hainbat mekanismo aplikatzen dira sistema edo baliabide batera sartzeko, segurtasun-neurriak gaindituz. Fase honetan, identifikatutako akatsak baliatzen dira ikuskapenean hautatutako aktiboetara sartzeko. Horretarako, hainbat motatako exploit eta eraso zuzentzen zaizkio erakundeari, akatsei etekina atera eta sistemaren kontrola bereganatzeko.

6. fasea. Etekinaren ondokoa

Fase honetan, akatsaren ondorioz lortutako sarbideari eusteko mekanismoak prestatzen dira eta bestelako ekintzak egiten dira beste aktibo batzuen kontrola eskuratzeko. Aldi berean, sarbideei ahalik eta etekin handiena ateratzea da helburua, ahalik eta informazio garrantzitsu gehien bilduz eta aztertuz.

7. fasea. Txostenak

Azken fasea pentesting proben emaitza zehatzak txosten batean biltzean datza. Alde batetik, ikuskapenaren txosten zehatza aurkezten da, non emaitza teknikoak eta metodologikoak islatzen diren. Eta, bestetik, txosten exekutiboa aurkezten da, emaitzak, hautemandako arriskuak eta arrisku horiek murrizteko plan bat jasotzen diren.

Non jaso daiteke aholkua edo non kontrata daitezke PTESren araberako ikuskapen-zerbitzuak?

BCSCk enpresen eskura jarri du “Euskadiko Zibersegurtasunaren Liburu Zuria”, gure tokiko ekosistemaren ikuspegi orokorra jasotzen duen dokumentua. Hartan, hainbat berrikuntza-, ikerkuntza- eta ekintzailetza-ikuspegi ageri dira, baita zibersegurtasunaren arloko zerbitzuak eskaintzen dituzten enpresen katalogoa ere, interesatuta egon daitezkeen erakundeek haietara jo eta erabaki egokienak hartzen lagun diezaieten.

Katalogoa Euskadiko zibersegurtasunaren merkatuaren laburpena edo argazkia ere bada. Zerrenda bizia da, aldian behin eguneratzen baita, zerbitzuen digitalizazioa hedatzen eta harekin lotutako aukerak zabaltzen doazen neurrian.

Erreferentziak

PTES: http://www.pentest-standard.org