Nori zuzendua dago?

Beren negozioaren jarraipena bermatzeko helburuarekin erresilienteagoak izan nahi duten eta zibermehatxuen aurrean babestuago egon nahi duen edozein erakunderi (publikoa edo pribatua), enpresa txiki eta ertainak (ETEak) barne.

Zer dira tresna horiek?

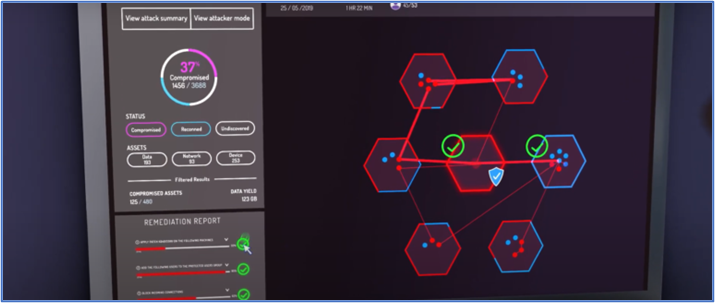

Breach and Attack Simulation (BAS) tresnak produkzio-sistemetan eraginik izan gabe, enpresei erasoaren ziklo osoa modu jarraituan eta sendoan simulatzea ahalbidetzen duten plataforma teknologikoak dira. Barneko edo kanpoko erasoak, alboetako mugimenduak, azkenaldiko ahuleziekin lotutako erasoak eta abarrak simula daitezke.

Tresna horiek erabilita, ingurune bateko segurtasun arloko akatsak topa daitezke benetako erasoetara jo beharrik izan gabe; izan ere, haiek imitatzen dituzte kalterik eragin gabe. Horrek guztiak eskaintzen duen informazioak zehazten du babesa egokia den eta konfigurazioak behar bezala ezarri ziren.

Tresna horietako bat exekutatzen dugunean, benetako eraso batean erabili ahal izango liratekeen eraso posibleak simulatzen dira. Simulazioak honako hauek izan daitezke: malwarearengandik ezberdindu ezin daitezkeen fitxategiak (baina sistemarako arriskutsuak ez direnak), hala malwarearen aurkako tresnak nola erantzuten duen ikusteko; firewall bidez trafikoa bidaltzen saiatzea; edo posta elektronikoko iragazkiaren bidez mail gaizto bat bidaltzen saiatzea adibidez.

Helburua

Breach & Attack Simulation tresna bat erabiltzearen helburua erasotzaile batek benetako ingurune batean egin ditzakeen erasoak modu automatizatuan simulatzea da. Hala, erabiltzen diren segurtasun-kontrolak eragingarriak diren baliozta dezakegu eta, erasoren bat jasanez gero, zer inpaktu izango lukeen eta erabilitako defentsa-teknologiak eraso hori detektatzeko gai izango liratekeen egiaztatu.

Onurak

Onura hauek ditu tresna mota horiek erabiltzeak:

- Erakundearen segurtasun maila tarteka eta modu jarraituan ebaluatzea.

- Azpiegituran erabiltzen diren segurtasun-kontrolen (prebentiboak zein detekziokoak) segurtasun maila ebaluatzea.

- Erabiltzen diren segurtasuneko kontrol-sistemetako erasoak edo jarduera susmagarriak detektatzeko gaitasuna balioztatzea.

- SIEMen erabilera-kasuen definizioa eta beste teknologia eta gailu batzuetako konfigurazioak hobetzen laguntzea.

- Erakundearen ingurunean sekurizazioko ahaleginekin lotutako lehentasunak ezartzen laguntzen du.

ATT&CK de MITRE matrizea eta horren erabilera BAS tresnetan:

ATT&CK erasotzaileek plataforma teknologikoen aurka erabiltzen dituzten ohiko taktikak, teknikak eta prozedurak identifikatzeko erabiltzen den frameworka da. BAS tresna modernoek framework hau erabiltzen dute egindako ekintzak konparagarri eta ulergarri bihurtzeko.

Matrizeak erasotzaileen ekintzak taktika hauen arabera sailkatzean ditu:

- Ezagutzea

- Baliabideen garapena

- Hasierako sarbidea

- Exekutatzea

- Irautea

- Pribilegioen eskalada

- Ihesa

- Kredentzialak lortzea

- Aurkikuntza

- Alboko mugimendua

- Bilketa

- Komandoa eta kontrola

- Exfiltrazioa

- Inpaktua

Faseak

1 fasea. Ezarpena eta hedapena

Lehen fasean, tresna instalatzen eta hedatzen da, beharrezko gailuekin integratuta.

2 fasea. Erabilera-kasuak definitzea

Erakundearen azpiegituraren gainean egingo diren probak ezartzen dira, adituak diren auditoreen ezagutzak oinarritzat hartuta. Gero, erakundeak planteatutako beharrak estaltzen dira (aztertu nahi diren ahuleziak edo intereseko puntuak). Fase honetan ere, proben aldizkakotasuna finkatzen da.

3 fasea. Kontsolaren kudeaketa jarraitua

Fase honetan, tresnaren kudeaketa modu jarraituan egiten da, eguneratuta mantenduta. Mehatxu berrien inteligentziako feedak gehitzen dira, zereginak kudeatu eta abar. Beste era bateko zereginak ere jasotzen dira: erabiltzaile edo rolak sortzea, edo aginte-koadroak eta txostenak konfiguratzea, adibidez.

4 fasea. Dokumentazioa

Probak egin ostean, emaitzak jasotzen dituen txosten bat edo gehiago emango dira. Bertan, tresnak lortutako emaitzak aztertuko dira, eta defentsarako erantzunen eta zerbitzuaren bilakaera proposatu.

Non jaso dezaket aholkularitza edo non kontrata dezaket Breach & Attack Simulation-eko tresna bat?

BCSCk enpresen esku “Euskadiko Zibersegurtasunaren Liburu Zuria”, jartzen du. Dokumentu horrek gure tokiko ekosistema osoaren egoera jasotzen du berrikuntza, ikerketa, ekintzailetza eta abarrak oinarri dituen ikuspegi ugarirekin. Bertan, zerbitzu mota horiek eskaintzen dituzten zibersegurtasuneko hornitzaileen katalogoa azaltzen da, horiek eskatzeko interesa duten erakundeek erabakiak hartu behar dituztenean erreferentzia-puntu bat izan dezaten.

Katalogoak Euskadiko zibersegurtasunaren merkatuaren laburpena edo irudia jasotzen du; zerrenda bizia da, aldizka berrikusten eta eguneratzen dena, sortzen diren aukeren eta zerbitzuen digitalizazioan etengabeko bilakaera eta aurrerapena gertatzen direlako.

Erreferentziak

Zibereraso bat ezagutzeko MITRE ATT&CK eredua

Erasotzaileak simulatzeko BAS tresnak

8000aac2b810dc12.pdf (attackiq.com)

Ezagutu "Breach and Attack Simulation" (BAS) teknologia (ciberseguridad.blog)